Während wir stundenlang online Unterhaltung genießen, können wir Bedrohungen ausgesetzt sein, die Millionen von Geräten betreffen. Diese Malware und Viren können unsere Computer unbrauchbar machen, unsere wertvollen Daten abgreifen, sensible Informationen stehlen und Schäden in Milliardenhöhe verursachen. Was die Sache noch schlimmer macht, ist, dass die bösartigen Feinde sich rücksichtslos weiterentwickeln.

In unserem heutigen Überblick über die neuesten Computerviren und Malware werden wir untersuchen, wie sich diese digitalen Bedrohungen im Laufe der Jahre entwickelt haben, die Funktionsweise neuer Computerbedrohungen auflisten und erklären und Ihnen zeigen, wie Sie Ihre Daten vor aktuellen Computerviren und Malware schützen können.

In diesem Artikel

-

- 🔋 Verwenden Sie ein zuverlässiges Antivirusprogramm

- 🔋 Scannen Sie Geräte regelmäßig

- 🔋 Installieren Sie ein Datenwiederherstellungstool

- 🔋Verwenden Sie eine Backup-Software

- 🔋 Einen Werbeblocker hinzufügen

- 🔋 OS und Apps aktualisieren

- 🔋 Sehen Sie sich die Downloads an

- 🔋 Vermeiden Sie zweifelhafte Bildnamen

- 🔋 Verwenden Sie 2FA und starke Passwörter

Die sich ständig weiterentwickelnden Bedrohungen durch Computerviren

Da sich unsere Geräte und Cybersicherheitsmaßnahmen im Laufe der Jahre weiterentwickelt haben, haben auch Viren und Malware einen gewaltigen Generationssprung vollzogen. Heute stellen sie eine größere Bedrohung dar als je zuvor, da viele dieser aktuellen Malware-Bedrohungen unsere Sicherheitsmaßnahmen umgehen und unsere PCs infizieren können.

Von dort aus können sie auf unseren Systemen Schaden anrichten, indem sie sensible Daten stehlen, finanziellen Schaden anrichten und wertvolle Dateien verschlüsseln.

Die neuesten Computer-Viren und Malware-Bedrohungen

Im Folgenden finden Sie eine Liste der aktuellen Viren- und Malware-Bedrohungen. Wenn Sie sich über diese Bedrohungen und ihre Funktionsweise informieren, können Sie sich vor ihnen schützen.

Mindware

Mindware gehört zur SFile-Familie der Ransomware-Bedrohungen und ist höchstwahrscheinlich ein neuer Name für einen bestehenden Virenstamm. Es gibt Spekulationen, dass dieser frisch veröffentlichte und verheerende Virus zu einer älteren berüchtigten Hackergruppe gehört, aber im Jahr 2022 eine neue Bezeichnung erhalten hat.

Die neue Ransomware nutzt einen doppelten Erpressungsangriff, bei dem die Angreifer Informationen stehlen, bevor sie diese verschlüsseln und damit drohen, sie zu veröffentlichen, wenn das Opfer nicht zahlt. In den meisten Fällen zahlen die Opfer, da es sich meist um Unternehmen mit sensiblen Informationen handelt, die nicht an die Öffentlichkeit gelangen dürfen.

Clop Ransomware

Die Clop Ransomware zielt in erster Linie auf ungeschützte Systeme ab und kann Ihre sensiblen Daten zerstören, wenn sie Ihren PC befällt. Das Tool gehört zur Cryptomix-Ransomware-Familie und ist ein gefährlicher Code, der die Einstellungen Ihres Browsers ändert, sich vor Antivirenprogrammen versteckt und den Advanced Encryption Standard (AES) zur Verschlüsselung von Daten verwendet.

Zum Glück für Einzelpersonen ist Clop dafür bekannt, dass sie nur das Großwild jagt. Die Ziele der Clop-Ransomware sind immer Organisationen und Unternehmen, unabhängig davon, um welche Variante von Clop es sich handelt. Viele dieser Varianten sind an der Dateierweiterung zu erkennen, die sie den Dateien hinzufügen, darunter "Cllp", ".Cllp", ".C_L_O_P", "Cl0pReadMe.txt", etc.

Sobald die Daten verschlüsselt sind, haben Fotos, Videos und Dokumente oft die Dateierweiterung .CLOP oder .CIOP und machen die wertvollen Daten des Unternehmens unzugänglich. Sie sind gezwungen, ein hohes Lösegeld zu zahlen, um diese Dateien zu entschlüsseln und selbst dann kann niemand garantieren, dass die Hacker die Entschlüsselung auch wirklich durchführen werden.

RaaS

Auf der dunklen Seite des Internets, auch bekannt als Dark Web, gibt es zahlreiche Organisationen, die Ransomware als Service (RaaS) anbieten. Kunden können diese kostenpflichtige Ransomware kaufen, um die Computer anderer Benutzer anzugreifen und RaaS bietet folgende Umsatzmodelle:

- Einmaliger Kauf der Ransomware ohne Gewinnbeteiligung am Lösegeld;

- Monatliches Abonnement mit Pauschalpreis;

- Programme, bei denen Affiliates 20 bis 30% der Gewinne an den Entwickler der Ransomware zahlen;

- Gewinnteilungsmodell, bei dem sich Kunden und Entwickler das Lösegeld teilen.

Das Geschäft mit Ransomware ist exponentiell gewachsen und die Zahlen für 2020 zeigen, dass über 20 Milliarden Dollar an Lösegeldgewinnen erzielt wurden. Locky, Goliath, Encryptor, Jokeroo, Hive, REvil, LockBit und Dharma sind einige der RaaS-Bedrohungen, die für die Erzielung solcher Gewinne verantwortlich sind, aber es gibt auch andere Beispiele für RaaS.

Wie andere Ransomware-Typen infiltrieren diese von Experten erstellten Tools Computer, zielen auf die Dokumente, Fotos und Videos des Benutzers und verschlüsseln Dateien. Von dort aus können die Angreifer Zahlungen verlangen, um Ihre Daten zu entschlüsseln, aber nichts hält sie davon ab, dieses Verhalten fortzusetzen, selbst nachdem Sie bezahlt haben.

Fake OS Updates

Diese Ransomware gehört zur Void Crypt Ransomware-Familie und tut das, was ihr Name vermuten lässt. Der Virus verleitet Computeranwender dazu, ihn zu installieren, indem er sich als der neueste Stapel von Windows Updates ausgibt. Er fordert die Benutzer dazu auf, schnell zu handeln und die App sofort zu installieren.

Windows-Updates werden nicht als ausführbare Dateien geliefert, so dass das Erkennen einer gefälschten und bösartigen .EXE-Datei mühelos ist. Dennoch ist sie gefährlich, da viele Benutzer dieser versteckten Ransomware zum Opfer fallen und ihre privaten Daten verschlüsselt werden, während die Hacker Geld verlangen.

Onyx

Onyx wurde 2022 entdeckt und basiert auf der Ransomware CONTI. Es handelt sich um eine äußerst zerstörerische Bedrohung, die Sie nicht auf Ihrem PC haben wollen. Sie verschlüsselt Daten und fordert die Opfer auf, Lösegeld zu zahlen, um den Entschlüsselungsschlüssel zu erhalten.

Was Onyx von anderer Ransomware unterscheidet, ist seine Verschlüsselungsmethode. Das bösartige Tool verschlüsselt nämlich nur Dateien bis zu 2 MB. Solche Dateien erhalten die Erweiterung ".ampkcz", nachdem Onyx sie mit AES+RSA-Algorithmen verschlüsselt hat und der Virus erzeugt eine ReadMe.txt-Datei, um die Opfer zu informieren, dass sie kompromittiert wurden.

Andererseits wird alles, was größer als 2 MB ist, mit Datenmüll überschrieben, so dass es völlig unbrauchbar oder unzugänglich wird. Selbst wenn Sie die Angreifer hinter Onyx bezahlen, können Sie nur die kleinsten Dateien entschlüsseln, während alles, was größer als 2 MB ist, nicht wiederhergestellt werden kann.

Zeus Gameover

Diese Art von Malware verbreitet sich über E-Mails und da die meisten Menschen die E-Mail und den Namen des Absenders nicht überprüfen oder die Namen der E-Mail-Bilder untersuchen, bevor sie darauf klicken, kann Zeus Gameover unglaublich schnell infizieren. Sobald sie sich verbreitet, kann die Malware zentralisierte Server umgehen und unabhängige Server erstellen, um mit dem Angreifer zu kommunizieren.

Sobald Zeus Gameover Ihre PCs infiziert hat, sucht es nach Bankdaten, stiehlt Ihre Anmeldedaten und meldet sich über unabhängige Server bei den Hackern. Von dort aus können die Hacker entweder Ihr gesamtes Geld stehlen, Ihr Bankkonto langsam abräumen, so dass Sie es nicht bemerken, oder Ihre Bankdaten im Dark Web verkaufen.

News Malware

Bahnbrechende Nachrichten sind eine enorme Quelle für Klicks oder Aufrufe. Hacker wissen das und es gibt unzählige Fälle, in denen Menschen ihre Geräte infizieren, nachdem sie auf ein interessant aussehendes Video geklickt haben oder über ein außergewöhnliches Weltereignis lesen wollten.

Böswillige erstellen nämlich häufig gefälschte Webseiten, auf denen aktuelle Nachrichten präsentiert werden oder versenden E-Mails mit verdächtigen Bildnamen, in denen die Leser mehr über ein Update zu einer spannenden Story erfahren können. Natürlich führen diese Bildnamen zu einer sofortigen Infektion des Computers, wenn der Leser sie anklickt.

IoT-Angriffe

Immer mehr unserer Geräte sind mit dem Internet verbunden und unendlich miteinander verflochten. Sie existieren in einem Ökosystem, das als Internet der Dinge (IoT) bekannt ist. Intelligente Kühlschränke, Kameras und Thermostate sind zwar unglaublich praktisch, stellen aber auch ein großes Sicherheitsrisiko dar, das Hacker nutzen können.

Die Kompromittierung eines einzigen fehlerhaften Geräts in diesem Ökosystem kann dazu führen, dass auch viele andere Geräte betroffen sind, so dass Sie ein infiziertes System haben. Auf diese Weise können Cyberkriminelle Ihre sensiblen Daten stehlen, Sie ausspionieren, während Sie schlafen oder Ihren Kopf durcheinanderbringen, indem sie die Temperatur Ihres Zimmers ändern und viele andere Möglichkeiten.

KI Angriffe

Die Entwicklung der künstlichen Intelligenz in den letzten Jahren hat zahlreiche Veränderungen mit sich gebracht, die unser Leben müheloser denn je machen. Aber auch Hacker haben es bei der Entwicklung bösartiger Tools leichter, denn kompetente KI-Systeme können mühelos Schwachstellen finden und die beste Angriffsstrategie berechnen.

So dauert der Start eines Phishing-Angriffs heute nur noch ein paar Sekunden. KI-Engines wie WormGPT sind in der Lage, komplizierte Nachrichten zu schreiben, echt aussehende Webseiten zu erstellen und E-Mails an Tausende von Personen zu versenden. Ihr echtes Aussehen macht es viel einfacher, Opfer eines solchen Angriffs zu werden, da Hacker nun mühelos an Ihre sensiblen Daten oder Logins gelangen können.

Cryptojacking

Cryptojacking ist ein Begriff, der sich aus Cryptocurrency und Hijacking zusammensetzt, was viel darüber aussagt, wie die digitale Bedrohung funktioniert. Der Virus infiziert Ihren PC im Wesentlichen mit einem Krypto-Mining-Tool, das oft über eine andere Anwendung oder einen Browser installiert wird und die Ressourcen Ihres Computers auslaugt, um Kryptowährungen für den Angreifer zu generieren.

Obwohl sie nicht so gefährlich oder bösartig sind wie andere Einträge auf dieser Liste, können Kryptojacking-Viren Ihre Geräte viel langsamer machen und Ihre Stromrechnung deutlich erhöhen. Es verwandelt Ihren PC in eine Krypto-Mining-Zombie-Maschine, die von den Komponenten und der Leistung Ihres Computers profitiert.

Social Engineering

Da Cybersicherheitssoftware unglaublich effizient und leistungsfähig geworden ist, um digitale Bedrohungen zu stoppen, haben sich viele Hacker und bösartige Gruppen der einzigen Schwachstelle zugewandt, die ihnen noch bleibt - dem Menschen.

Genau darum geht es beim Social Engineering. Bei dieser Hacking-Taktik geht es darum, eine Person zu manipulieren und zu täuschen, um Zugang zu einem Computersystem und wertvollen Informationen zu erhalten. Mit gefälschten E-Mails, Anrufen und Apps können Hacker Menschen dazu bringen, unfreiwillig persönliche Informationen oder Anmeldedaten preiszugeben.

Mit diesen können sie sich Zugang zum Unternehmen des unglücklichen Mitarbeiters verschaffen, wo sie Chaos anrichten, Geld stehlen oder ganze Unternehmen von innen heraus zerstören können.

Wie Sie sich vor neuen Computerviren und Malware schützen können

Obwohl wir eine lange Liste neuer digitaler Bedrohungen aufgeführt haben, die sich in den letzten Jahren weiterentwickelt und ihre Methoden perfektioniert haben, sollten Sie nicht vergessen, dass diese Infektionen auch vermeidbar sind. Im Folgenden finden Sie eine Liste von Tipps und Tools, mit denen Sie sensible Daten schützen und Ihre Geräte deutlich sicherer machen können.

🔋 Verwenden Sie ein zuverlässiges Antivirusprogramm

Antivirus- und Anti-Malware-Tools sind die erste Verteidigungslinie gegen Bedrohungen aus der digitalen Welt. Deshalb ist die Suche nach einem geeigneten Antivirenprogramm und die Verwendung eines Programms von einem zuverlässigen und vertrauenswürdigen Unternehmen entscheidend für den Schutz Ihrer Daten vor Online-Bedrohungen.

🔋 Scannen Sie Geräte regelmäßig

Ein installiertes Antivirus Tool ist nicht genug. Diese Tools können Ihr System nicht ohne Benutzereingaben schützen, auch nicht mit regelmäßigen Updates oder aktuellen Malware-Datenbanken. Sie müssen auch regelmäßig die Funktionen der Software nutzen, um Ihr System zu scannen.

Das Hinzufügen eines unbekannten USB- oder externen Laufwerks oder die Verbindung mit einem neuen Server ist ebenfalls riskant. Wenn Sie es tun müssen, sollten Sie diese Geräte zumindest mit einem Antivirus- oder Anti-Malware-Tool scannen. Andernfalls ist die Wahrscheinlichkeit einer Infektion unglaublich hoch, da selbst die vertrauenswürdigsten Geräte bereits mit den neuesten Malware-Bedrohungen oder einem Trojaner infiziert sein können.

🔋 Installieren Sie ein Datenwiederherstellungstool

Auch wenn Sie Ihre Browser-Hygiene verbessern und sich mit Antiviren- oder Anti-Malware-Tools vor Online-Bedrohungen schützen können, reichen diese Schritte nicht aus, um Sie vor allen Gefahren zu bewahren. Antivirenprogramme können zwar vor bekannten oder kürzlich erfolgten Angriffen auf Computerviren schützen, aber sie neigen auch dazu, unbekannte oder neue Malware an den Abwehrmechanismen des Tools vorbeizulassen.

In diesem Fall ist es eine ausgezeichnete Idee, Tools zur Datenwiederherstellung in Ihrem Arsenal zu haben. Sie können sich nicht darauf verlassen, dass Hacker Ihre Dateien entschlüsseln, sobald Sie bezahlt haben, aber Sie können sich auf Datenrettungs-Apps wie Wondershare Recoverit verlassen, um Ihre Daten im Falle eines Angriffs zu retten.

Ganz gleich, ob Sie bei den jüngsten Virenangriffen auf Ihren Computer Dokumente, Fotos, Videos oder Musik verloren haben, diese App hält Ihnen den Rücken frei, da sie über 1.000 Dateitypen unterstützt. Darüber hinaus unterstützt es über 2.000 Speichergeräte, darunter interne und externe Laufwerke, USBs, NAS-Server und alles, was ein Virus infizieren könnte.

Die Verwendung von Wondershare Recoverit ist denkbar einfach. Hier erfahren Sie, was Sie tun müssen, wenn ein Virus oder eine Malware Ihren PC angreift und Sie dabei Daten verlieren:

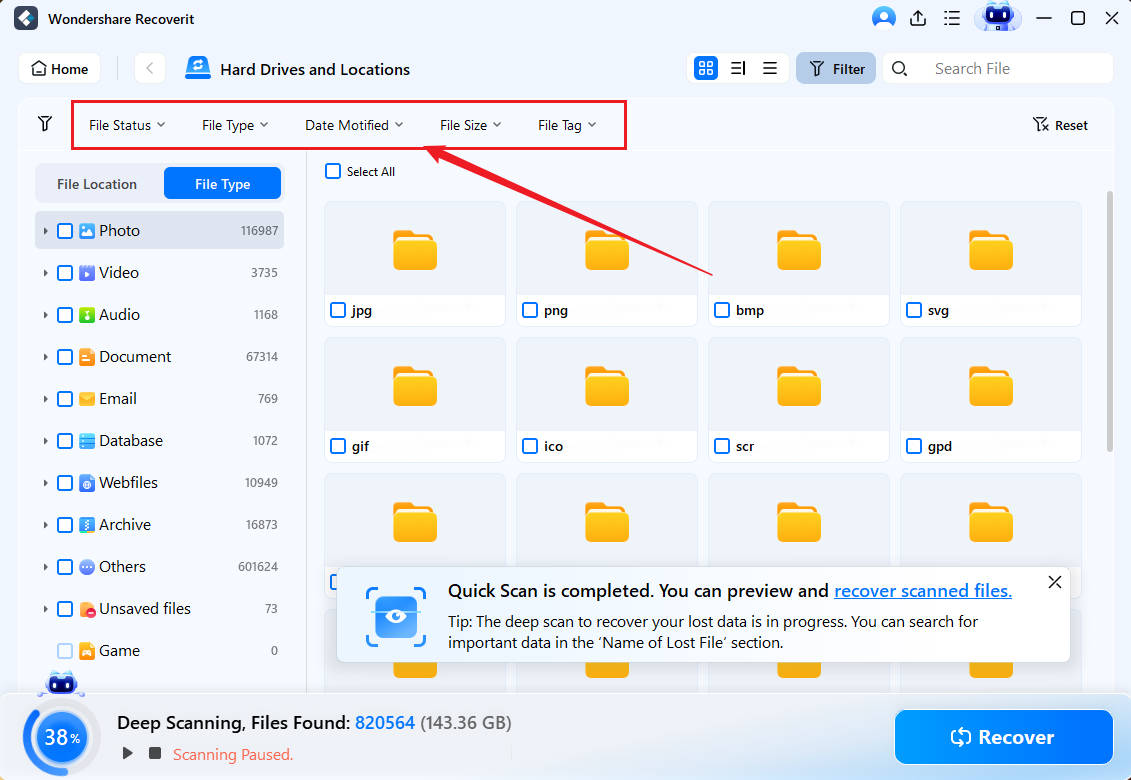

- Starten Sie Wondershare Recoverit auf Ihrem PC und wählen Sie Festplatten und Speicherorte.

- Wählen Sie das virenverseuchte Laufwerk aus und die App beginnt automatisch mit einem gründlichen Scan. (Möglicherweise müssen Sie die App mehrmals für verschiedene Laufwerke verwenden).

- Fügen Sie verschiedene Dateifilter hinzu und passen Sie sie an, um den Tiefenscan zu beschleunigen.

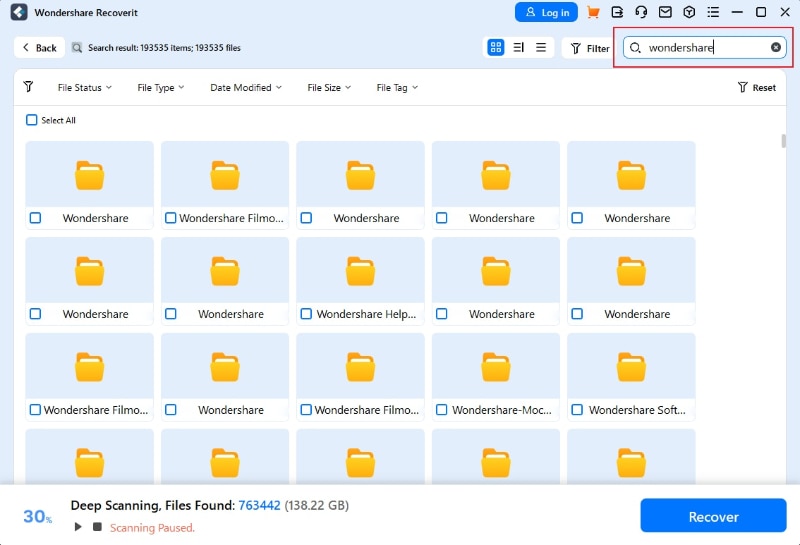

- Verwenden Sie Schlüsselwörter, um den Scan zu beschleunigen und nach bestimmten Dateien zu suchen.

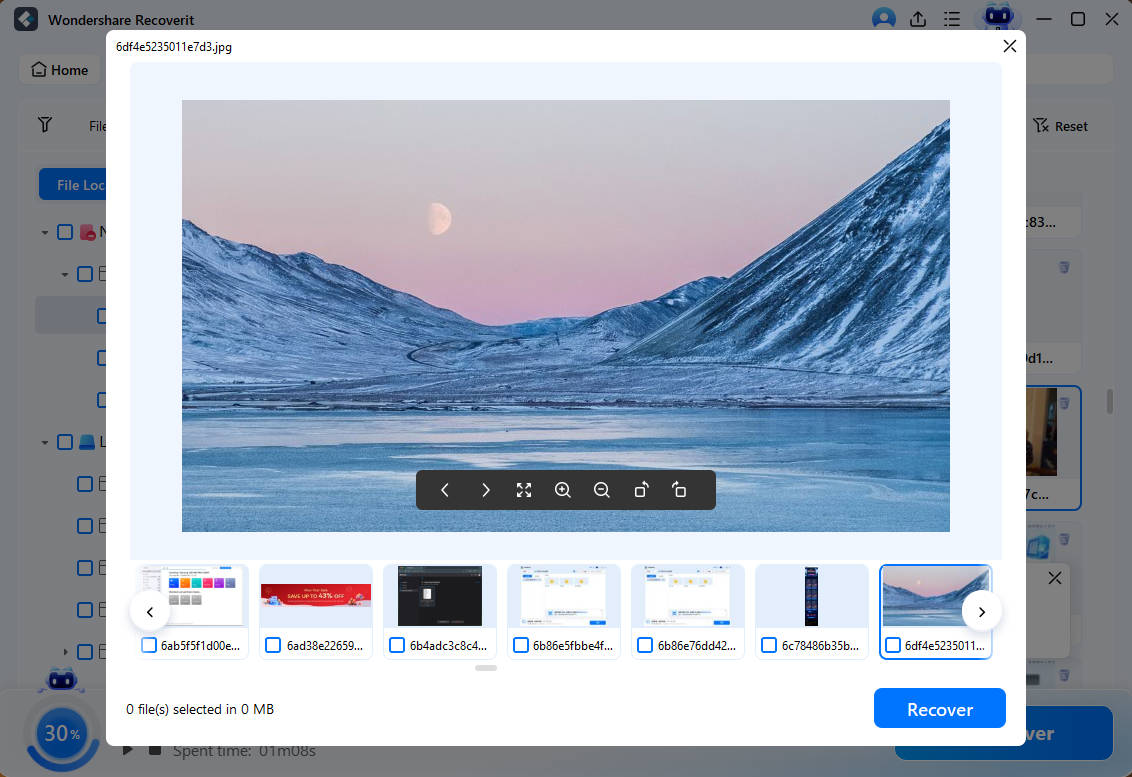

- Zeigen Sie eine Vorschau der gefundenen Dateien an, um ihre Integrität zu überprüfen und sicherzustellen, dass es sich um die gesuchten Dateien handelt.

- Sobald das Tool die gewünschten Dateien gefunden hat, können Sie den Scan unterbrechen oder stoppen und die Dateien an einem sicheren Ort wiederherstellen, indem Sie auf Wiederherstellen klicken.

Das war's, denn mehr brauchen Sie nicht zu tun. Mit Wondershare Recoverit in Ihrem Arsenal haben Sie mehr Chancen, den Kampf gegen aktuelle böse Viren und Malware zu gewinnen.

🔋 Verwenden Sie eine Backup-Software

Ein paar hundert Dollar scheinen keine große Sache zu sein, um Ihre wertvollen Erinnerungen wiederzuerlangen, aber wie wir bereits erwähnt haben, gibt es keine Garantie, dass Angreifer Ihre Daten jemals entschlüsseln werden. Eine Datensicherung ist die einzige Möglichkeit, mit dieser Situation umzugehen und es wird dringend empfohlen, eine zuverlässige Backup-Software wie Wondershare UBackit zu verwenden und auf Virenangriffe vorbereitet zu sein.

🔋 Einen Werbeblocker hinzufügen

Hacker verwenden oft Popup-Werbung auf verschiedenen stark frequentierten Webseiten, um Benutzer zum Herunterladen von Schadsoftware zu verleiten.

Glücklicherweise gibt es auch zahlreiche kostenlose Tools zum Blockieren von Werbung wie AdBlock, Adblock Plus, uBlock Origin und Ghostery, die sehr empfehlenswert sind. Damit können Sie 99% der frustrierenden Popup-Werbung blockieren und die Wahrscheinlichkeit, dass Sie versehentlich auf die falsche Download-Schaltfläche klicken, deutlich verringern.

🔋 OS und Apps aktualisieren

Wenn Sie nicht die neueste Version eines Betriebssystems verwenden, ist die Wahrscheinlichkeit, sich einen Computervirus einzufangen, deutlich höher. Hacker lieben veraltete Betriebssystemversionen und ältere Anwendungen, da sie anfälliger für Sicherheitslücken sind und somit zu ihren primären Zielen und leichter Beute werden.

Um das Risiko einer Malware-Infektion zu verringern, ist es wichtig, dass Sie Ihr Betriebssystem und Ihre täglichen Anwendungen auf dem neuesten Stand halten. Ihr System kann automatische Backups verwenden - Sie sollten diese Funktion nutzen, um die Anzahl der Schwachstellen in Ihrem System zu reduzieren. Eine weitere gute Angewohnheit ist es, Apps wöchentlich oder monatlich zu aktualisieren.

🔋 Sehen Sie sich die Downloads an

Die meisten Computernutzer denken, dass das Herunterladen von Dateien aus einer sicheren Quelle bedeutet, dass sie vor Schaden sicher sind. Ein Sicherheitszertifikat zu erhalten, ist heutzutage jedoch mühelos und es gibt auch bösartige und gefälschte Apps.

Um dem entgegenzuwirken, müssen Sie sorgfältig darauf achten, was Sie herunterladen und woher. Überprüfen Sie die Größe der Datei und stellen Sie sicher, dass die erwartete und die heruntergeladene Größe übereinstimmen. Verwenden Sie MD5sum Tools wie MD5 Datei-Prüfsumme, um die Integrität der Datei zu überprüfen. Lesen Sie Reviews über Webseiten, die Sie nutzen, und suchen Sie nach Feedback zu Apps, die Sie herunterladen möchten.

🔋 Vermeiden Sie zweifelhafte Bildnamen

Ob beim Surfen oder während der Arbeitszeit, viele von uns überprüfen die Bildnamen, auf die wir klicken, nicht, es sei denn, wir sehen eine Warnung. Die meisten Infektionen erfolgen jedoch über dubiose Bildnamen, die vor dem Zugriff gründlich überprüft werden sollten, da Hacker zwar mühelos bekannte Oberflächen nachbilden, aber keine bereits übernommenen URLs verwenden können.

Daher ist es notwendig, Ihre Surfgewohnheiten zu verbessern. Es ist zwar keine Fähigkeit, die Sie über Nacht entwickeln können, aber es lohnt sich, einen Blick auf die Bildnamen zu werfen, bevor Sie sie anklicken. Denn schon die kleinste Abweichung der URL kann bedeuten, dass Sie es mit einem bösartigen Bildnamen und einer möglichen Infektion zu tun haben.

🔋 Verwenden Sie 2FA und starke Passwörter

Auch wenn Brute-Force-Angriffe in der Hackerwelt, mit denen schwache Passwörter geknackt werden, nicht so effektiv sind wie andere Hacking-Methoden, bedeutet das nicht, dass Sie die Bedeutung von Passwörtern vergessen sollten. Wenn nämlich Datenlecks auf Webseiten auftreten, haben die meisten Konten, die kompromittiert werden, kurze und schwache Passwörter wie "password", "12345678", "pass1234", etc.

Die Verwendung längerer und stärkerer Passwörter mit einer Mischung aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen erhöht Ihre Sicherheit erheblich. Gleichzeitig machen Tools für die Zwei-Faktor-Authentifizierung (2FA) den Zugriff auf Ihr Handy erforderlich, was die Arbeit des Hackers erheblich erschwert.

Fazit

Die digitale Welt ist voll von sich ständig weiterentwickelnden Bedrohungen. Die neuesten Virentypen wie Mindware, Clop Ransomware, RaaS-Hackergruppen, Onyx, Zeus Gameover und andere erwähnte Beispiele haben ein massives Chaos verursacht und wir haben uns damit beschäftigt, wie sich diese neuesten Virenangriffe entwickeln, infizieren, verbreiten und Finanzdaten stehlen.

Glücklicherweise haben sich auch die Maßnahmen zur Cybersicherheit in den letzten Jahren erheblich weiterentwickelt. Zusammen schaffen sie eine sichere Umgebung für Daten, die es Benutzern ermöglicht, ihre Dateien vor fortschrittlichen Cyber-Bedrohungen zu schützen, allerdings nur, wenn sie ihre Gewohnheiten beim Browsen, Herunterladen, Aktualisieren und Scannen ändern.

Und selbst wenn die neuesten Malware-Bedrohungen Ihre Cybersecurity-Abwehr durchdringen, wirken Apps wie Wondershare Recoverit Wunder bei der Wiederherstellung beschädigter und von Viren befallener Dateien. Mit einer zuverlässigen Backup-Software wie Wondershare UBackit können Sie Ihre wichtigen Daten auch im Falle eines Virenangriffs problemlos wiederherstellen.

Es wird dringend empfohlen, diese Tools zu verwenden, anstatt ein Lösegeld zu zahlen, da dies keine Garantie dafür ist, dass die Angreifer Ihre Dateien zurückgeben.