ChatGPT und ähnliche generative KI-Chatbots bieten eine hervorragende Unterstützung. Sie helfen uns, Themen und Konzepte zu verstehen, den Zugang zu Bildung zu verbessern und genaue Daten für die Marktforschung zu gewinnen. Cyberkriminelle finden jedoch immer wieder Wege, generative KI für schändliche Zwecke auszunutzen.

Das jüngste Beispiel ist WormGPT, der böse, unethische Klon von ChatGPT, der im Schatten des Dark Web lauert.

Was ist WormGPT und wie nutzen Hacker es? In diesem Leitfaden finden Sie die Antwort.In diesem Artikel

Was ist WormGPT?

WormGPT ist ein KI-Modul ähnlich wie ChatGPT. Anders als der berühmte Chatbot von OpenAI erzeugt er jedoch menschenähnlichen Text mit GPT-J, dem Open-Source LLM (Large Language Model) von EleutherAI. Dies ermöglicht es Benutzern, auf den Quellcode zuzugreifen, ihn zu verändern und zu verbreiten.

Der wichtigste Unterschied ist, dass es sich bei WormGPT um Crimeware handelt, die einzig und allein dem Zweck dient, die Cyberkriminalität anzuheizen.

ChatGPT befolgt Richtlinien zur Inhaltsmoderation, die verhindern, dass es bösartige Inhalte generiert (neben anderen Einschränkungen zur Missbrauchsbekämpfung). WormGPT hat keine ethischen Einschränkungen, d.h. er kann alles erzeugen, was Cyberkriminelle verlangen. Es gibt grünes Licht für jede illegale Aktivität und öffnet die Tür für ausgeklügelte Cyberangriffe.

Sein Creator hat es angeblich mit mehreren Datenquellen (die unbekannt bleiben) trainiert, darunter auch Malware-spezifische Daten. Wie sie in einem Cybercrime-Forum im Dark Web erklärten, kann WormGPT "alles, was mit Blackhat zu tun hat" erstellen, was es jedem ermöglicht, sich an illegalen Aktivitäten zu beteiligen.

Hier sind einige Funktionen von WormGPT:

- Unbegrenzte Zeichenunterstützung;

- Chat-Gedächtnis behalten;

- Code-Formatierung;

- Speichern der Ergebnisse in einer .txt-Datei;

- Blackhat-Unterstützung;

- Anonymität;

- Verschiedene KI-Modelle.

Was den Preis betrifft, so können es sich finstere Akteure zweifellos leisten.

Ein Monatsabonnement von WormGPT kostet €100, ein Jahresabonnement €550 und eine private Einrichtung mit Webhosting und Windows RDP ist für €5.000 erhältlich. Benutzer können auch in Kryptowährungen bezahlen.

Lassen Sie uns tiefer in die Verwendung von WormGPT eintauchen, einschließlich einiger beunruhigender Beispiele aus der realen Welt.

Wie verwenden Hacker WormGPT?

WormGPT bietet erweiterte Funktionen, die Sie nirgendwo anders finden. Keine Zeichenbegrenzung und das Erinnern an Informationen aus früheren Gesprächen sind fantastische Möglichkeiten. Wir hoffen, dass ChatGPT sie implementieren wird, um die Benutzererfahrung zu verbessern.

Ein massiver Nachteil (oder Vorteil für Hacker) ist jedoch das Open-Source LLM von WormGPT. Ein weiterer ist das Fehlen ethischer oder rechtlicher Einschränkungen.

Das ermöglicht es Hackern, WormGPT zu nutzen, um bösartige Programme für ihre schmutzige Arbeit zu schreiben. Viele nutzen seine Fähigkeiten auch, um in ChatGPT und andere generative KI-Plattformen einzubrechen. WormGPT kann Prompts bereitstellen, um Einschränkungen zu umgehen und vertrauliche Informationen zu stehlen.

Am häufigsten wird WormGPT für Social-Engineering-Taktiken eingesetzt, einschließlich Scareware, Pretexting und BEC-Angriffe (Business Email Compromise), vor allem Phishing (z.B. Spear-Phishing, Vishing oder Voice-Phishing, Smishing oder SMS-Phishing, etc.).

Hier sehen Sie ein Beispiel für eine Phishing-E-Mail, die WormGPT für einen BEC-Angriff erstellt hat und die ein Gefühl der Dringlichkeit vermittelt, um den Empfänger zu einer betrügerischen Transaktion zu bewegen:

Es ist beunruhigend, wie überzeugend die E-Mail ist. Dennoch wird niemand, der über ein ausreichendes Bewusstsein für Cybersicherheit oder eine entsprechende Ausbildung verfügt, auf den Betrug hereinfallen, aber viele unbedarfte Empfänger schon.

Eifrige Cyber-Kriminelle erhalten Expertentipps von anderen Darknet-Hackern. In Cybercrime-Foren wimmelt es von detaillierten Schritt-für-Schritt-Anleitungen für ausgeklügelte Angriffe.

Der folgende Screenshot zeigt einen Bedrohungsakteur, der Hackern empfiehlt, eine tadellose Grammatik und professionelle Sprache zu verwenden, um nicht entdeckt zu werden. Sie weisen sogar Nicht-Muttersprachler an, Prompt in ihrer Muttersprache zu schreiben und ChatGPT zu bitten, die übersetzte Version zu bearbeiten.

Das Internet ist dunkel und voller Schrecken, aber ist die Zukunft von WormGPT und ähnlichen Plattformen rosig? Lassen Sie uns einen Blick darauf werfen.

Was ist die Zukunft von WormGPT?

WormGPT befähigt jeden skrupellosen Akteur, betrügerische oder bösartige Angriffe zu inszenieren. Damit ist es ein Kinderspiel, Opfer auszutricksen und sie dazu zu verleiten, vertrauliche Informationen preiszugeben, unwissentlich betrügerische Transaktionen durchzuführen oder unwissentlich Geräte mit Malware zu infizieren.

Ein Traum wird wahr für Hacker, die keine kriminellen Superhirne mehr sein müssen. Das Tool schlägt bereits Wellen in den Untergrund-Communities und könnte eine neue Ära der KI-gestützten Kriminalität einläuten.

Das Schlimmste daran? Es ist nicht das einzige Tool. FraudGPT, WolfGPT, XXXGPT, Evil-GPT und DarkBERT folgten kurz nachdem WormGPT das Eis gebrochen hatte und weitere Tools werden wahrscheinlich wie Pilze aus dem Boden schießen.

Aber es ist nicht alles schlecht und düster. Es gab keinen nennenswerten Anstieg der Internetkriminalität aufgrund dieser Tools - zumindest noch nicht. Egal wie fortschrittlich sie und die Malware werden, die betrügerischen Taktiken ändern sich nicht. Wachsam zu sein, kann Ihnen trotzdem helfen, sich zu schützen. Das bedeutet Folgendes.

Wie Sie sich vor WormGPT schützen können

Um sich vor WormGPT und ähnlichen Tools zu schützen, müssen Sie Präventivmaßnahmen ergreifen, darunter die folgenden:

- Schulungen zum Thema Cybersicherheit - Unternehmen müssen ihre Mitarbeiter darin schulen, Risiken zu erkennen und eine gesunde Cyberhygiene zu entwickeln. Dazu gehören auch Phishing-Simulationen und BEC-spezifische Programme.

- Stärkung des Bewusstseins für Cybersicherheit - Auch Einzelpersonen können sich das notwendige Wissen aneignen, um potenzielle Bedrohungen zu vermeiden. Zu den wichtigsten Abwehrmechanismen gehören komplexe Passwörter, MFA (Multi-Faktor-Authentifizierung), der Besuch von Webseiten mit HTTPS-Verbindungen und das Nichtklicken auf verdächtige Links in E-Mails und Nachrichten. Lernen Sie außerdem die Anzeichen von Phishing-Angriffen kennen und aktualisieren Sie regelmäßig Ihre Software, um Sicherheitslücken zu schließen und Schwachstellen zu beseitigen.

- E-Mail-Überprüfungsprozesse - Unternehmen sollten DMARC-Protokolle (Domain-based Message Authentication, Reporting, and Conformance) implementieren, um nicht autorisierte Benutzer zu blockieren und BEC-Angriffe, E-Mail-Spoofing und CEO-Betrug zu verhindern. Sandboxing Tools zum Scannen von Links und zur Ausführung von Programmen in einer isolierten Umgebung sind ebenfalls unerlässlich.

- Antiviren-Software - Keine Antiviren- oder Antimalware-Software ist 100%ig sicher, insbesondere nicht bei Zero-Day-Schwachstellen. Dennoch bieten viele Lösungen fortschrittliche Firewalls, Echtzeitschutz, Ransomware-Erkennung, einen Passwort-Manager, ein VPN und andere wertvolle Funktionen, so dass sie eine gute Wahl zur Abwehr von Malware sind.

- Kein Review des Codes mit legitimen KI Tools - Experten raten Entwicklern davon ab, generative KI Tools wie ChatGPT zur Überprüfung ihres Codes zu verwenden. Obwohl dies eine wertvolle Funktion ist, könnten Hacker auf diese Daten zugreifen, um ihre bösartigen KI-Modelle zu trainieren und Angriffe zu verfeinern.

- Strategien zur Wiederherstellung im Katastrophenfall - Die Sicherung Ihrer Daten ist der beste Weg, um Risiken in unerwarteten Situationen zu minimieren, z.B. wenn ein Virus Ihre Dateien löscht oder Ransomware sie verschlüsselt und Sie von Ihrem Gerät aussperrt. Sie können eine beliebige frühere Version wiederherstellen, die Sie gespeichert haben, bevor Malware in Ihr System eingedrungen ist. Tools zur Datenwiederherstellung sind ebenso wertvoll, vor allem wenn Sie keine Backups haben.

- Verwaltet über 500 Datenverlustsituationen, wie z.B. Löschen, Formatieren und beschädigte Festplatten.

- Die benutzerfreundliche Oberfläche ermöglicht es Ihnen, Daten mit nur wenigen Klicks wiederherzustellen.

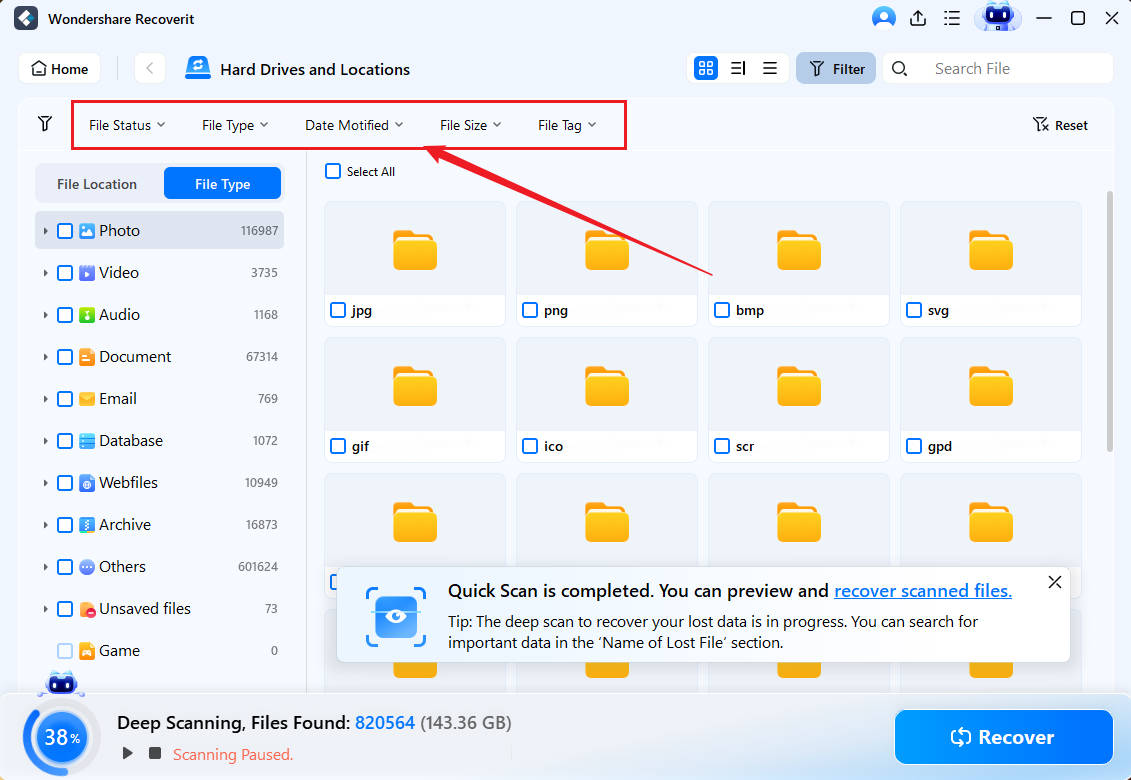

- Sobald Sie es auf Ihren Computer heruntergeladen haben, klicken Sie auf Festplatten und Speicherorte > Start und wählen die gewünschte Speichereinheit aus.

- Nutzen Sie das Suchfeld und Filter wie Dateityp, Größe und Datum, um Objekte schneller zu finden, während das Programm nach verlorenen Daten scannt.

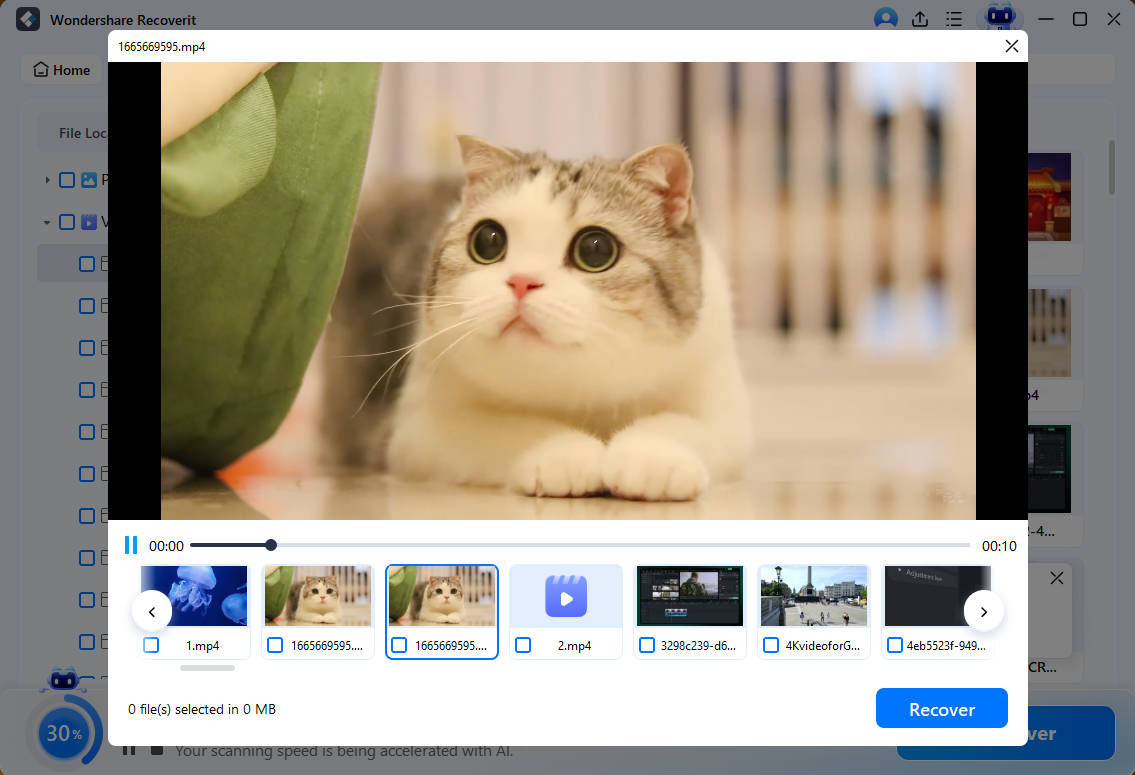

- Zeigen Sie eine Vorschau der wiederherstellbaren Fotos, Videos, Dokumente, Präsentationen und anderen Dateien an, klicken Sie auf "Alle auswählen" (oder aktivieren Sie die entsprechenden Kontrollkästchen) und klicken Sie auf "Wiederherstellen".

- Durchsuchen Sie Ihren Computer nach einem sicheren Speicherort (vorzugsweise ein anderer als das Original) und klicken Sie auf Wiederherstellen.

Fazit

WormGPT und ähnliche KI-Tools mögen Anlass zur Sorge geben, aber wir können uns wehren und Bedrohungsakteure daran hindern, Angriffe zu entwickeln und illegale Aktivitäten zu begünstigen. Ein erhöhtes Bewusstsein für Cybersicherheit und Wachsamkeit können Eindringlinge in Schach halten und WormGPT und seine Nachfolger unbedeutend machen.

FAQ

Sind WormGPT und ChatGPT dasselbe?

WormGPT und ChatGPT sind nicht dasselbe. ChatGPT ist der legitime generative KI-Chatbot von OpenAI, der GPT-3 und GPT-4 LLMs verwendet und strengen Richtlinien zur Inhaltsmoderation folgt. WormGPT ist eine Open-Source-Crimeware, die von einem Hacker entwickelt wurde, der ethische Einschränkungen entfernte, um Bedrohungsakteuren die Ausführung von bösartigem Code und Social-Engineering-Angriffen wie Phishing zu ermöglichen.Stellt WormGPT eine Bedrohung für alle dar?

WormGPT ist eine Bedrohung für alle, die keine ausreichenden Kenntnisse im Bereich der Cybersicherheit haben, da es überzeugende Phishing-E-Mails erzeugen und andere Angriffe ermöglichen kann. Doch auch wenn sich dadurch das Spiel für Hacker verändert, bleiben die Präventivmaßnahmen dieselben. Um Phishing- und Malware-Fallen zu vermeiden, müssen Sie Ihr Bewusstsein für Cybersicherheit schärfen.Wie kann ich eine Phishing-E-Mail von WormGPT erkennen?

WormGPT kann personalisierte Phishing-E-Mails erstellen und Kriminellen dabei helfen, sich als jemand auszugeben, dem Sie vertrauen. Sie können ein Gefühl der Dringlichkeit erzeugen, um Sie zu einer finanziellen Transaktion oder zur Weitergabe persönlicher Daten zu bewegen. Achten Sie daher auf Schlüsselwörter wie "Rechnung", "Überweisung", "dringend", "erforderlich", "Überprüfung", "Aktion" und "sensibel".Achten Sie auf Rechtschreib- und Grammatikfehler, überprüfen Sie das Logo und die E-Mail-Adresse des Absenders. Bevor Sie auf einen Link klicken, um eine URL zu besuchen oder einen Anhang herunterzuladen, rufen Sie den Absender an, um sicherzustellen, dass er die E-Mail gesendet hat. Schreiben Sie ihnen keine Nachricht, denn ein potenzieller Angreifer könnte jede App hacken. Ein Anruf ist die sicherste Lösung.