KI-Hacking hat das Potenzial, die Grundlagen der Cybersicherheit zu erschüttern und sie gegen Malware-Angriffe, Datendiebstahl und Betrug machtlos zu machen. Angesichts dessen sollte jedes Unternehmen und jede Privatperson Maßnahmen ergreifen, um seine digitalen Assets vor KI-Hacking zu schützen.

Was ist es genau und wie funktioniert es? Gibt es eine Möglichkeit, sich gegen KI-gesteuerte Cyber-Bedrohungen zu schützen? Schauen wir mal.

In diesem Artikel

-

- 📍 Verpassen Sie nie ein Update

- 📍 Verwenden Sie zufällige Passwörter

- 📍 Verwenden Sie ein zuverlässiges Antivirenprogramm

- 📍 Achten Sie auf Phishing

- 📍 Üben Sie Datensicherheit aus

- 📍 Erfahren Sie mehr über KI und ML

- 📌 Schulen Sie Ihre Mitarbeiter

- 📌 Normalisieren Sie Sicherheitsaudits

- 📌 Stellen Sie einen Sicherheitsexperten ein

- 📌 Beteiligen Sie sich an der Zusammenarbeit bei der Verteidigung

Was ist KI-Hacking?

KI-Hacking ist der Einsatz bösartiger KI-gestützter Tools für cyberkriminelle Zwecke. Dazu gehört das übliche Arsenal - Betrug, Identitätsdiebstahl und Datendiebstahl - aber das ist noch nicht alles. Doch wie bei allem, was mit künstlicher Intelligenz zu tun hat, ergeben sich auch beim KI-Hacking neue Möglichkeiten.

Da KI offen für Bugs und anfällig für menschliches Versagen, Prompt-Engineering und Hacking ist, ist sie im geschäftlichen Umfeld besonders gefährlich. Cyberkriminelle können sie nutzen, um sich in die entscheidenden Infrastrukturen von Unternehmen einzuschleichen und dort für längere Zeit zu bleiben und Schaden anzurichten.

Arten von KI-Hacking

Es gibt bereits unzählige Anwendungen von KI beim Hacken. Einige der beliebtesten (und gefährlichsten) KI-Hacking-Praktiken sind:

📝 Code-Generierung

Wie Sie wahrscheinlich wissen, kann ChatGPT fließend Code erzeugen und leider auch Malware und andere Arten von bösartigem Code erstellen. Und das schnell, mit der Präzision und Raffinesse eines begabten Programmierers. Schlimmer noch, es kann einige seiner eigenen Anpassungsfähigkeiten in Code umwandeln.

Die KI verfügt über fortschrittliche Vektoren, die ein Self-Patching ermöglichen, was für Cyberkriminelle eine völlig neue Situation darstellen könnte. Wieso? Bei bösartigem Code angewandt, kann Self-Patching dazu beitragen, dass Malware unentdeckt und unauffindbar wird. KI könnte ihm beibringen, seinen eigenen Code in Echtzeit zu aktualisieren.

🤖 Datenvergiftung

Angreifer können die KI gegen Sie wenden, indem sie Daten vergiften, was auf zwei Arten geschehen kann. Eine davon besteht darin, gefälschte Informationen in den Trainingsalgorithmus einzufügen und die KI dazu zu bringen, falsche, irreführende und gefährliche Informationen zu verbreiten oder bösartigen Code für gute Software zu halten.

Aber Kriminelle, die Zugang zu KI-Trainings-Sets haben, sind in mehr als einer Hinsicht eine schlechte Nachricht. Der zweite Weg, wie sie Datenvergiftung für Angriffe nutzen können, ist das Aufspüren und Ausnutzen von Sicherheitslücken. Trainingsalgorithmen können so manipuliert werden, dass sie einen Einstiegspunkt für gegnerische KI-Angriffe darstellen.

🔨 Knacken von Passwörtern

Das Knacken von Passwörtern wird traditionell mit Brute-Force-Angriffen in Verbindung gebracht, bei denen Hacker durch Testversuche die richtige Kombination von Buchstaben und Symbolen in einem Passwort erraten. Aber jetzt kann die KI zufällige Zeichenfolgen mit unglaublicher Geschwindigkeit erraten, vor allem, wenn Sie sie mit den richtigen Informationen füttern.

👓 Deepfake Generierung

Jeder weiß, wie einfach es ist, das Abbild einer Person mit Hilfe von KI zu kopieren, aber wir denken nicht genug darüber nach, wenn es um Betrug und Desinformation geht.

Böswillige Akteure können zum Beispiel KI nutzen, um Ihre Bank dazu zu bringen, Ihre Daten - und Ihr Geld - herauszugeben. Deepfakes können auch Fehlinformationen verbreiten und Verwirrung über kritische Themen und Ereignisse stiften, wie z.B. Terroranschläge, Pandemien, Bombendrohungen, etc.

🎯 Social Engineering

In engem Zusammenhang mit Identitätsdiebstahl und Generierung stehen Social Engineering-Angriffe wie Phishing. KI kann Ihnen eine überzeugende E-Mail "von Ihrem Chef" schreiben, in der Sie aufgefordert werden, ihm Ihre Anmeldedaten zu schicken. Es könnte praktisch unmöglich werden, gefälschte Nachrichten von echten E-Mails zu unterscheiden.

In der Tat hat ein KI-gestützter Phishing-Angriff in einem kürzlich durchgeführten Experiment des Prompt Engineering Institute eine Erfolgsquote von über 60% erzielt. In dem Experiment ist die KI in der Lage, die Daten der Zielpersonen zu nutzen, um demografische und psychografische Profile zu erstellen und synthetische Personas mit passenden Persönlichkeiten zu erzeugen.

👀 Entdeckung von Schwachstellen

Immer häufiger wird neue Software mit eingebauten Sicherheitslücken entwickelt und ausgeliefert. KI könnte leicht so programmiert werden, dass sie nach diesen Schwachstellen sucht und sie automatisch entdeckt.

KI Hacking Tools

- XXXGPT

- Wolf GPT

- FraudGPT

- WormGPT

Als ob all dies nicht schon gefährlich genug wäre, ist ChatGPT nicht mehr die einzige potenzielle Bedrohung für Ihre Cybersicherheit. Hacker nutzen die KI- und LLM-Prinzipien, um ihre eigenen KI-Tools zu entwickeln, die einfach zu bedienen sind und speziell für bösartige Aktivitäten entwickelt wurden.

Die jüngsten Beispiele für sogenannte Black Hat KI Tools sind XXXGPT und Wolf GPT.

XXXGPT und Wolf GPT werden als die bösen Stiefcousins von ChatGPT bezeichnet. Diese Tools, die von Hackern entwickelt wurden und für Hacker bestimmt sind, ermöglichen es jedem, Malware in völliger Vertraulichkeit zu erzeugen und zu verwenden. Ihre Benutzer benötigen nicht einmal umfangreiche technische Kenntnisse oder Hacker-Erfahrung.

XXXGPT stattet Hacker insbesondere mit ATM- und POS-Malware, Botnets, Cryptern, Cryptostealern, Infostealern, Keyloggern und RATs (Remote Access Trojanern) aus. Dieses KI-Hacking Tool hilft bei Diebstahl, Ransom, Datendiebstahl, Identitätsdiebstahl und Betrug. Außerdem bietet es Ihnen Tools, mit denen Sie Ihre Malware und Ihre Identität verbergen können.

Wolf GPT ist ähnlich. Zusätzlich zu kryptografischer Malware, die praktisch nicht entdeckt und abgewehrt werden kann, bietet dieses Tool Hackern vollständige Anonymität. Es wird auch häufig zum Organisieren und Ausführen von Phishing und anderen Arten von Social-Engineering-Angriffen verwendet.

Vor XXXGPT und Wolf GPT gab es andere, die immer noch aktiv für Cyberangriffe genutzt werden. Einige der berüchtigtsten KI-Hacking-Tools neben diesen beiden sind FraudGPT und WormGPT, die beide in erster Linie dazu dienen, betrügerische Inhalte für Phishing-Angriffe zu erzeugen.

Wie man sich gegen KI-Hacking verteidigt

Können Sie etwas tun, um sich vor KI-Hacking zu schützen? Cybersecurity-Experten haben mehrere Empfehlungen ausgesprochen, die sinnvoll sind. Hier ist, was Sie tun müssen:

📍 Verpassen Sie nie ein Update

Niemand hat mehr Stress mit KI-Bedrohungen als Software-Entwickler. Die meisten dieser Teams arbeiten in Doppelschichten, um Ihre wichtigen Systeme vor Schaden zu bewahren. Das Einzige, was Sie tun müssen, ist, Ihre Updates auszuführen, wenn sie verfügbar sind. Diese Sicherheits-Patches sind für Ihre Sicherheit unerlässlich.

📍 Verwenden Sie zufällige Passwörter

Das unknackbare Passwort ist 12 Zeichen lang und enthält eine Kombination aus Groß- und Kleinbuchstaben, Zahlen und Symbolen. Außerdem handelt es sich um eine zufällige Zeichenfolge, die nicht auf der Grundlage Ihrer persönlichen Daten, Ihres Lebensstils, Ihrer Hobbys, Ihrer Vorlieben oder Ihrer Aktivitäten in den sozialen Medien erraten werden kann.

📍 Verwenden Sie ein zuverlässiges Antivirenprogramm

Die wichtigsten Antivirus-Tools werden bereits mit Mechanismen zur Erkennung und Abwehr von KI-Angriffen, insbesondere von Malware, aktualisiert. Wenn Sie noch keine Antiviren-Software haben oder darüber nachgedacht haben, sich eine andere zuzulegen, ist jetzt ein guter Zeitpunkt, um zu recherchieren und die beste auszuwählen.

📍 Achten Sie auf Phishing

Phishing-Nachrichten sind in der Regel schlecht geschrieben und enthalten viele Grammatik- und Rechtschreibfehler, aber die KI beherrscht inzwischen alle menschlichen Sprachen und Redewendungen. Am besten erkennen Sie KI-Phishing an dringenden Handlungsaufforderungen, Anhängen oder Bildnamen, die Ihre Aufmerksamkeit erfordern.

📍 Üben Sie Datensicherheit aus

Lernen Sie, besser auf Ihre Daten aufzupassen - wann immer Sie können, vermeiden Sie es, Ihre persönlichen Informationen, sensiblen Dateien und Passwörter online weiterzugeben. Verwenden Sie Verschlüsselungstools wie BitLocker und sichern Sie Ihre Daten regelmäßig. Wenn Sie es sich nicht zur Gewohnheit gemacht haben, Datensicherungen zu erstellen, verwenden Sie Tools wie Wondershare Recoverit, um durch KI-Hacking verursachte Datenverluste rückgängig zu machen.

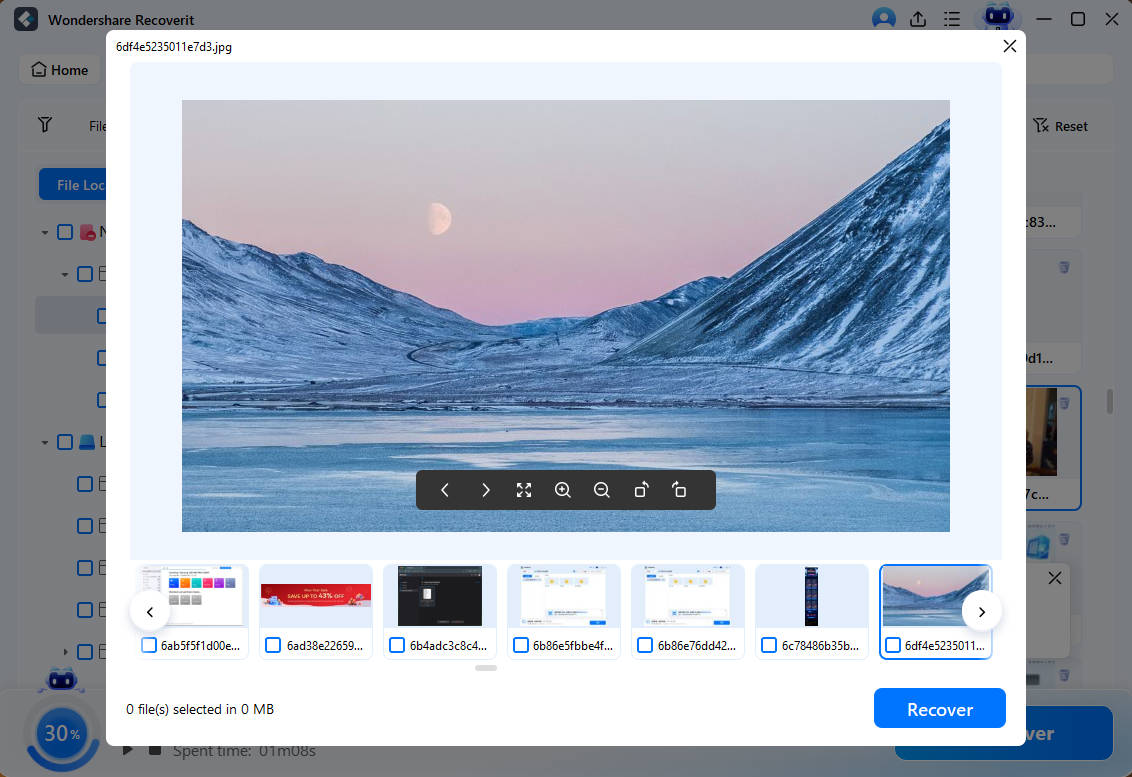

Recoverit kann verlorene Dokumente, Bilder, Videos, Audio, E-Mails und andere Dateitypen von praktisch jedem Gerät und in jedem Datenverlustszenario retten, einschließlich Viren-/Malware-Angriffen. Es ist eine effektive und vielseitige Lösung, die zudem sehr einfach zu bedienen ist:

- Laden Sie Wondershare Recoverit von der offiziellen Webseite herunter und installieren Sie es auf Ihrem Computer.

- Nachdem Sie Recoverit gestartet haben, wählen Sie einen Ort aus, an dem Sie die Wiederherstellung starten möchten.

- Wenn Sie einen gewünschten Speicherort auf Ihrem Computer auswählen, wird ein Rundum-Scan des betreffenden Laufwerks gestartet.

- Während der Scan läuft, können Sie auf dem Bildschirm beobachten, wie Ihre verlorenen Dateien ausgegraben werden.

- Sie können jederzeit auf Pause oder Stopp drücken und auf Vorschau klicken, um die wiederherstellbaren Dateien zu überprüfen.

- Wählen Sie die Dateien, die Sie behalten möchten und klicken Sie auf Wiederherstellen, um sie auf Ihrem Computer zu speichern.

- Um die Datenrettung abzuschließen, wählen Sie ein sicheres Ziel für die wiederhergestellten Dateien und klicken Sie auf Speichern.

📍 Erfahren Sie mehr über KI und ML

Kennen Sie Ihren Feind. Abonnieren Sie beliebte KI- und ML-Blogs und bleiben Sie über aktuelle Bedrohungen auf dem Laufenden. Einige der besten Lernressourcen zu diesem Thema sind OpenAI, Machine Learning Mastery, Distill, The Berkeley Artificial Intelligence Research, MIT News und There's an AI For That.

📌 Schulen Sie Ihre Mitarbeiter

Ganz gleich, ob Sie ein kleines Unternehmen oder eine große Organisation leiten, Sie müssen Ihren Mitarbeitern beibringen, Fehler zu vermeiden, die Ihr gesamtes Netzwerk angreifbar machen können. Dies gilt insbesondere für das Erkennen von Phishing- und Social-Engineering-Angriffen und den Umgang mit sensiblen Daten.

📌 Normalisieren Sie Sicherheitsaudits

Kluge Unternehmen haben ihre Sicherheitsrichtlinien bereits aktualisiert und neue Richtlinien für den Einsatz von KI-gestützten Tools und für die Reaktion auf KI-gesteuerte Angriffe aufgenommen. Darüber hinaus sollten Sie auch regelmäßige Sicherheitsaudits durchführen, die Ihnen helfen, potenzielle Schwachstellen aufzudecken.

📌 Stellen Sie einen Sicherheitsexperten ein

Ein Sicherheitsverstoß kann Sie eine Menge Geld und Zeit kosten. Viele Opfer von Cyberangriffen verlieren am Ende ihren Ruf und auch ihre Kunden. Der Preis für all das ist viel höher als der Preis für die Einstellung eines Cybersecurity-Experten, was viele clevere Unternehmen jetzt tun.

📌 Beteiligen Sie sich an der Zusammenarbeit bei der Verteidigung

Unternehmensleiter und IT-Teams schließen sich mit akademischen Einrichtungen, behördlichen Stellen und KI-Experten zu einem gemeinsamen Verteidigungsnetzwerk zusammen, in dem sie praktisches Wissen, Erfahrungen aus dem wirklichen Leben und bewährte Praktiken austauschen, um KI-Angriffe abzuwehren. Finden Sie einen Partner aus Ihrer Branche.

Fazit

KI-Hacking ist eine reale Bedrohung, die man nicht als gegeben hinnehmen sollte, aber es gibt Hoffnung. Bösartige Angriffe, egal wie automatisiert, effizient oder ausgeklügelt sie sind, lassen sich mit der richtigen Kombination aus Vorsicht, Prävention, Schwachstellenanalyse und aktiver Verteidigung vorhersagen und stoppen.

Damit das funktioniert, brauchen wir unser gutes Urteilsvermögen und die besten Tools für die Cybersicherheit. Die Zusammenarbeit bei der Verteidigung zeigt ebenfalls beispielhafte Ergebnisse. Die KI wird ihre wichtigste Rolle in der Cybersicherheit erst noch spielen. Sie kann uns helfen, Verhalten zu analysieren, Anomalien zu erkennen und Cyberangriffe rechtzeitig vorherzusagen.

FAQ

-

Was ist der Unterschied zwischen KI-Hacking und ethischem Hacking?

Von KI-Hacking spricht man, wenn jemand künstliche Intelligenz nutzt, um sich unbefugt Zugang zu Netzwerken, Computersystemen oder Geräten zu verschaffen. Black Hat KI-Hacker verwenden KI-Tools, um Cyberangriffe durchzuführen, Malware zu verbreiten und vertrauliche Daten für ihren eigenen Profit zu stehlen. Wenn wir von Hacking sprechen, geht es meist um illegale Aktivitäten. Beim ethischen Hacking hingegen werden dieselben Techniken und Tools für einen anderen Zweck eingesetzt - um Systemschwachstellen zu finden, bevor sie von Black-Hat-Hackern entdeckt werden. -

Sind Ihre Daten mit KI sicher?

Sind Ihre Daten mit KI sicher? Das kommt darauf an. KI-Plattformen und -Tools werden auf riesigen Datensätzen trainiert, die Informationen enthalten, die im Laufe der Jahre online gestellt wurden. Diese Daten werden von Suchmaschinen und Seiten sozialer Medien sowie von Online-Foren und Formularen gesammelt. Ihre Sicherheit hängt von vielen Faktoren ab, z.B. davon, wie Entwickler sie verwenden, wo sie gespeichert sind und wer sonst noch darauf zugreifen kann.