DDoS-Angriffe können Ihren Betrieb oder Ihr Geschäft im Handumdrehen stören. Obwohl es sie schon lange gibt, sind sie immer noch eine bevorzugte Option für viele Hacker. Wieso? DDoS-Angriffe werden immer problematisch sein, vor allem, wenn Einzelpersonen und Unternehmen nicht die richtigen Schutzmaßnahmen ergreifen.

Außerdem gibt es viele verschiedene Arten von DDoS-Angriffen und sie entwickeln sich ständig weiter. In manchen Fällen sind diese Angriffe unverkennbar, aber sie können sehr raffiniert sein und Ihrer Webseite schweren Schaden zufügen. Sie müssen lernen, sich vor ihnen zu schützen und den Schaden zu verhindern.

Bevor Sie erfahren, was zu tun ist, wenn Sie von einem DDoS-Angriff betroffen sind, lassen Sie uns erklären, was ein DDoS-Angriff ist und wie er funktioniert.

In diesem Artikel

Was ist ein DDoS-Angriff?

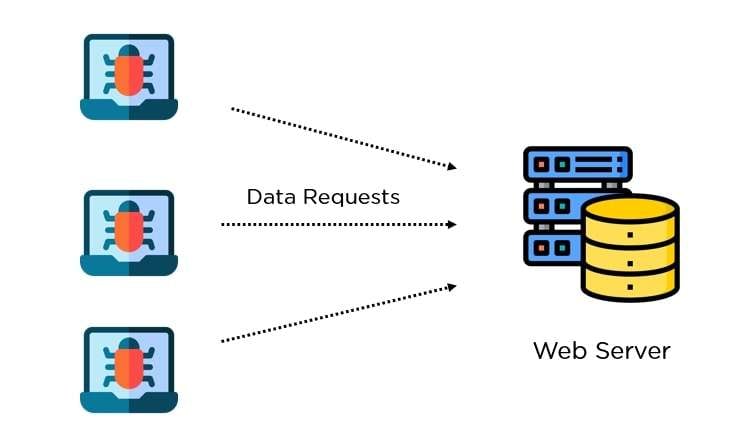

DDoS steht für Distributed Denial of Service. Bei diesem Angriff versuchen Angreifer, einen Server mit hohem Datenverkehr zu überfluten und so den Zugriff auf die Webseite oder einen Dienst zu verhindern.

Es gibt verschiedene Motivationen für die Durchführung von DDoS-Angriffen und sie können sowohl von Unternehmen als auch von Einzelpersonen ausgehen. Manche sind einfach nur unzufriedene Personen, die ein Statement abgeben, ihre Unzufriedenheit zeigen oder sich an Personen oder Unternehmen "rächen" wollen.

Darüber hinaus stecken in der Regel finanzielle Motive hinter groß angelegten DDoS-Angriffen, die darauf abzielen, Unternehmen zu stören und gleichzeitig Geld für die Beendigung der Angriffe zu verlangen. DDoS-Angriffe nehmen zu und zielen sogar auf einige der größten Unternehmen ab, darunter der Angriff auf die Amazon Web Services im Jahr 2020.

Wie eine DDoS-Attacke funktioniert

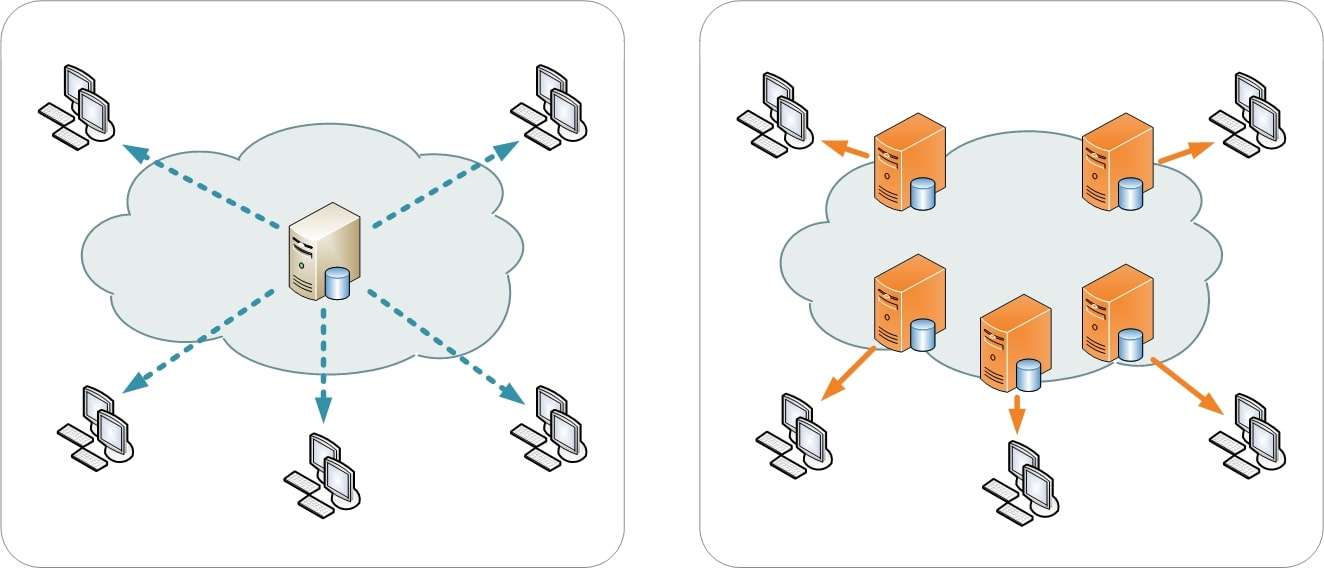

Distributed Denial of Services-Angriffe sind eine Unterkategorie der allgemeinen Denial of Service-Angriffe. DDoS-Angriffe nutzen eine einzelne Internetverbindung, um ein Netzwerk mit mehreren gefälschten Anfragen zu bombardieren und versuchen, Schwachstellen auszunutzen.

DDoS-Angriffe haben einen weitaus größeren Umfang an Anfragen und können Tausende von Geräten einsetzen, um ihr Ziel zu erreichen. Die Zunahme des Volumens macht es schwieriger, den Angriff zu bewältigen.

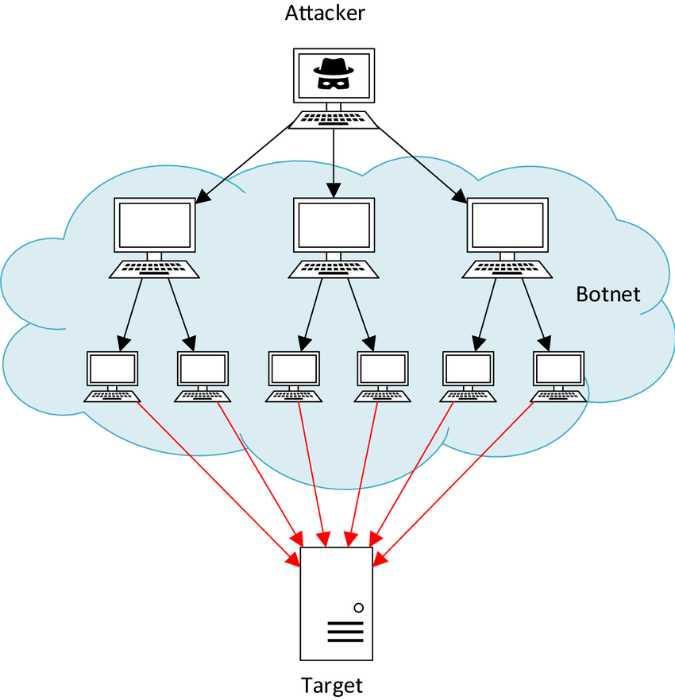

Wenn sie bereit sind, weisen die Angreifer das gesamte Botnet an, ein bestimmtes Gerät oder einen Server anzugreifen, indem sie so viele Anfragen wie möglich senden. Ein typisches Beispiel ist das Mirai-Botnetz, bei dem Hacker die Anfälligkeit von IoT-Geräten ausnutzen, um sich Zugang zu verschaffen und sie für DDoS-Angriffe zu nutzen.

Verschiedene Arten von DDoS-Angriffen

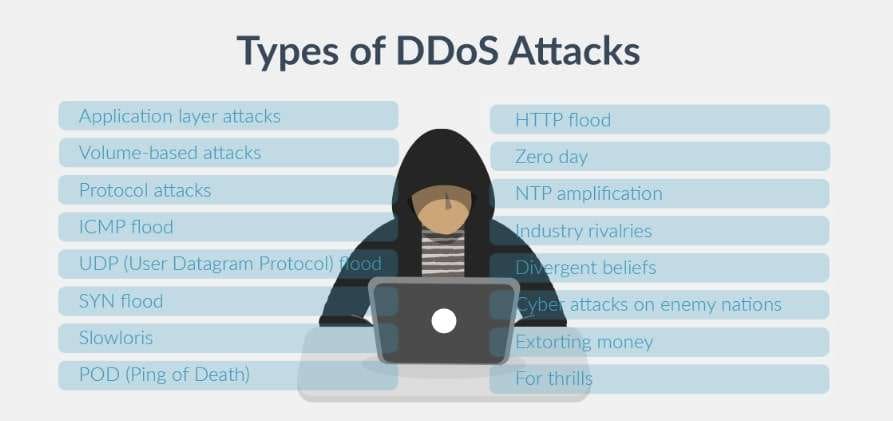

Es gibt viele DDoS-Angriffe, so dass es schwierig sein kann, sie einzudämmen. Auch wenn sie im Kern gleich sind, haben sie unterschiedliche Methoden und Eigenschaften. Hier sind einige der häufigsten DDoS-Angriffe.

Erschöpfung der Ressourcen

Angreifer verwenden oft Brute-Force-Angriffe, bei denen sie versuchen, ein Netzwerk zu überwältigen, indem sie alle Ressourcen mit unzähligen Anmeldeversuchen erschöpfen. Diese Versuche zielen in der Regel auf Authentifizierungssysteme ab. Andererseits können Angriffe, die die Ressourcen erschöpfen, auch viele SYN/ACK-Pakete senden, um Dienste zu stören.

Verletzungen der Anwendungsschicht

Der häufigste Angriff auf der Anwendungsebene ist die Bombardierung von Webservern mit HTTP- oder HTTPS-Anfragen, um alle Ressourcen zu erschöpfen. Andererseits senden einige von ihnen partielle HTTP-Anfragen, um Serverressourcen zu verbrauchen und Verbindungen offen zu halten, um einen Denial-of-Service zu verursachen.

Protokoll Angriffe

Hacker nutzen manchmal offene DNS (Domain Name System)-Server aus, um den auf ein Ziel gerichteten Datenverkehr zu erhöhen, während sie die Anfragen so aussehen lassen, als kämen sie von legitimen Quellen.

Sie verwenden ebenfalls offene NTP (Network Time Protocol)-Server, um das Verkehrsaufkommen zu erhöhen. Einige DDoS-Angriffe versuchen, anfällige UPnP- (Universal Plug and Play) und SSDP-Geräte (Simple Service Discovery Protocol) auszunutzen, um das Ausmaß des Angriffs zu erhöhen.

Volumetrische Angriffe

Volumetrische Angriffe können das Ziel überwältigen, indem sie es mit UDP (User Datagram Protocol)-Paketen mit gefälschten IPs überfluten. Eine andere Art des volumetrischen Angriffs verwendet ICMP-Pakete (Internet Control Message Protocol), um die Ressourcen und die Bandbreite des Ziels zu verbrauchen.

Hybride Angriffe

Hybride DDoS-Angriffe kombinieren mehrere Techniken, um den Schaden zu maximieren. Ein Angriff kann mit einem volumetrischen Angriff beginnen und zu Angriffen auf der Anwendungsebene übergehen, um mehrere Unterschiede auszunutzen und die Bandbreite zu sättigen.

Was Sie tun können, wenn Sie ge-DDos-ed werden

Ein DDoS-Angriff ist eine ernsthafte Bedrohung, die Ihre Online-Dienste behindern kann. Sie müssen entsprechend handeln, um den Schaden zu begrenzen und den Angriff abzuwehren.

Identifizieren Sie die Attacke

Der erste Schritt ist die Identifizierung eines Angriffs, was sich als schwierig erweisen kann, da der Angriff von mehreren Quellen ausgehen kann. Es gibt jedoch einige verräterische Anzeichen, die auf einen DDoS-Angriff hindeuten:

- Wenn Sie eine Lösegeldforderung erhalten, nachdem Ihre Webseite abgestürzt ist, ist es klar, dass ein Angriff stattgefunden hat. Angreifer verlangen normalerweise Lösegeld in Kryptowährungen wie Bitcoin.

- Wenn Ihre Webanwendung einen erheblichen Anstieg des Datenverkehrs von verschiedenen IPs aus Regionen verzeichnet, in denen Sie nicht viele Benutzer haben, könnte dies ein Zeichen für einen DDoS-Angriff sein.

- Wenn Sie feststellen, dass Ihr System langsam läuft, Sie einen hohen ausgehenden Datenverkehr haben und Ihre CPU-Auslastung konstant hoch ist, könnte dies ein Anzeichen für einen DDoS-Angriff sein.

- Wenn Ihr DDoS-Erkennungsdienst Sie über einen Angriff benachrichtigt und merkwürdige Verkehrsmuster anzeigt, ist dies ein Zeichen für einen DDoS-Angriff.

Nutzen Sie DDoS-Abwehrdienste

Viele Betreiber von Webseiten nutzen Cloud- und Internetdienstleister, die Dienste zur Eindämmung von DDoS-Angriffen anbieten. Aktivieren Sie diese Dienste, sobald Sie einen Angriff erkennen, um bösartigen Datenverkehr schnell herauszufiltern und einen Absturz Ihrer Webseite zu verhindern.

Bitten Sie Ihren ISP (Internet-Service-Provider) oder Ihren Hosting-Service, Ihre Bandbreite vorübergehend zu erhöhen, damit Ihre Webseite betriebsbereit bleibt und ein hohes Verkehrsaufkommen ohne Absturz bewältigen kann.

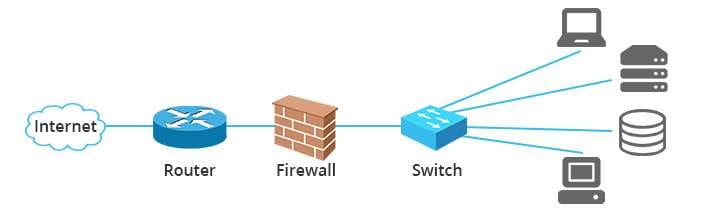

Konfigurieren Sie Router und Firewalls

Der Wechsel Ihrer IP-Adresse ist bei einem DDoS-Angriff von entscheidender Bedeutung und Sie können dies über den Webbrowser oder die Oberfläche des Routers tun. Passen Sie die Einstellungen Ihres Routers und Ihrer Firewall an, um den gesamten bösartigen Datenverkehr zu blockieren, den Sie identifiziert haben. Sie können beide Netzwerksysteme so einstellen, dass die zulässigen Anfragen von einer einzelnen Verkehrsquelle begrenzt werden.

Holen Sie sich ein Content Delivery Network

Wenden Sie sich an einen CDN-Dienst (Content Delivery Network), um Ihre Inhalte über mehrere Rechenzentren und Server zu verteilen. So können Sie die Leistung Ihrer Webseite steigern, den Datenverkehr absorbieren, Daten isolieren und sicherstellen, dass Ihre Webseite auch nach dem Angriff noch funktioniert.

Gleichzeitig können Sie mit Anycast DNS alle Anfragen auf mehrere Server verteilen, so dass Sie Ihren primären Server entlasten und den Absturz Ihrer Webseite verhindern können.

Kontinuierliche Überwachung und Analyse Ihres Netzwerks

Durch die Überwachung Ihres Netzwerks können Sie Muster erkennen und feststellen, woher der Angriff stammt. Die Eindämmung einer einzelnen Quelle kann die Effektivität eines Angriffs erheblich beeinträchtigen. Analysieren Sie den Datenverkehr, um die Art des Angriffs zu verstehen und die besten Entscheidungen zur Verhinderung des Angriffs zu treffen.

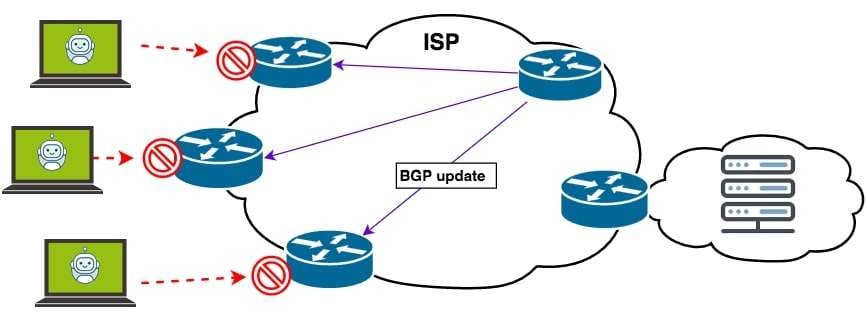

Black Hole Routing implementieren

Eine weitere Möglichkeit, sich gegen einen DDoS-Angriff zu schützen, ist die Verwendung von Black Hole Routing. Der Netzwerkadministrator oder der ISP kann eine Black Hole-Route erstellen, die den gesamten Datenverkehr in ein Black Hole leitet.

Das bedeutet, dass der gesamte Datenverkehr über eine nicht existierende Route geleitet wird und Ihr Netzwerk verlässt. Das bedeutet aber auch, dass Ihr legitimer Traffic verloren geht.

Prozess der Wiederherstellung nach einem Angriff

Die folgenden Schritte nach einem Angriff helfen Ihnen, sich nach einem DDoS-Angriff zu erholen und zukünftige Angriffe auf Ihr Netzwerk zu verhindern.

Stellen Sie Ihre verlorenen Daten wieder her

Viele DDoS-Angriffe beinhalten eine Gefährdung des Netzwerks, Ransomware und Datendiebstahl. Deshalb ist es wichtig, einen Plan zur Datenwiederherstellung zu haben.

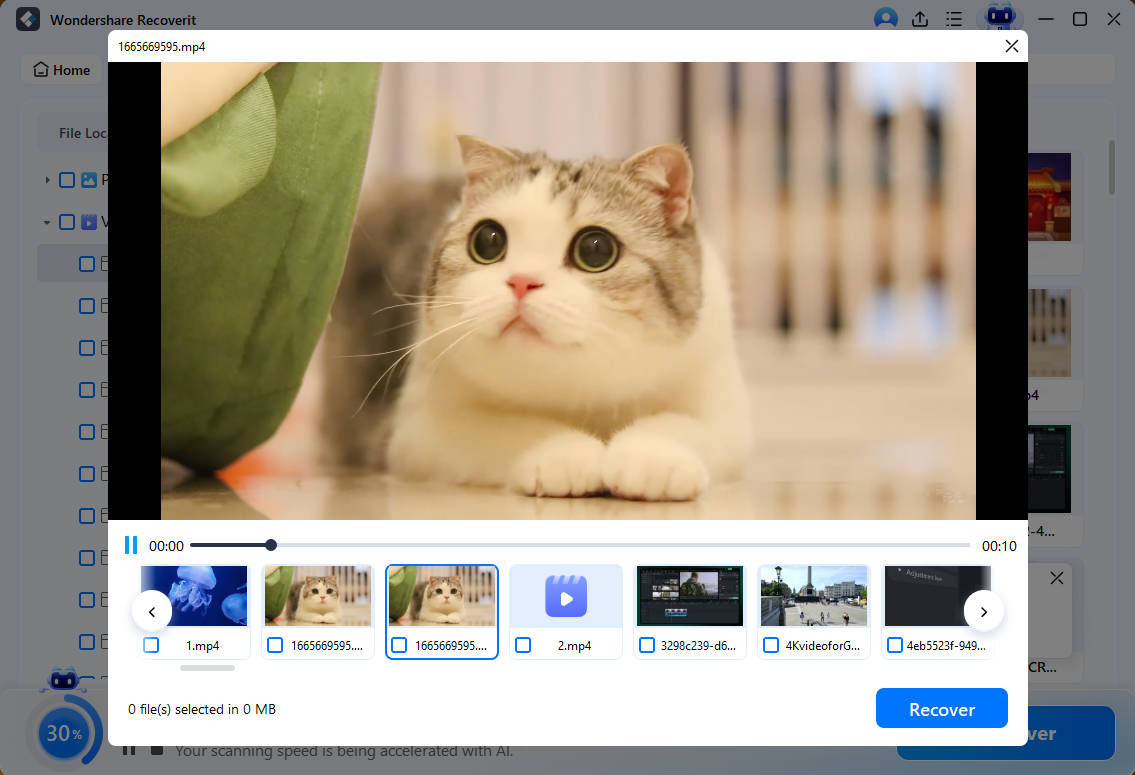

Ziehen Sie zunächst in Erwägung, Ihre Daten zu sichern, damit Sie sie schnell wiederherstellen können. Andererseits ist es in der Regel eine gute Idee, ein professionelles Datenrettungstool wie Wondershare Recoverit zu verwenden, um gelöschte Daten wiederherzustellen und sie wieder verfügbar zu machen.

Hier sehen Sie, wie einfach es zu benutzen ist:

- Starten Sie Wondershare Recoverit, klicken Sie auf Festplatten und Speicherorte und wählen Sie aus, wo Sie nach verlorenen Dateien scannen möchten.

- Wondershare Recoverit scannt automatisch das von Ihnen gewählte Laufwerk und Sie können den Fortschritt in der unteren linken Ecke verfolgen.

- Zeigen Sie die Dateien in der Vorschau an, um zu überprüfen, ob es sich um die gesuchten Dateien handelt. Klicken Sie auf Wiederherstellen, wenn sie es sind.

- Benennen Sie die Datei und wählen Sie den Speicherort. Klicken Sie auf Speichern, wenn Sie bereit sind.

Dokumentieren und Analysieren Sie den Angriff

Zeichnen Sie alle Details der Angriffe auf, einschließlich Muster, Merkmale, Art und Dauer. Führen Sie eine gründliche Analyse durch, um herauszufinden, wie es zu dem Angriff gekommen ist und welche Schwachstellen zu ihm geführt haben. Sehen Sie, welche Maßnahmen hilfreich waren und welche nicht. Nehmen Sie sich die Zeit, Verkehrsdaten und Protokolle zu reviewen, um Informationen für die zukünftige Prävention zu sammeln.

Systeme und Sicherheitsmaßnahmen aktualisieren

Überprüfen Sie Ihre Netzwerkkonfiguration und Ihren Reaktionsplan für Zwischenfälle und arbeiten Sie mit Ihrem Hosting-Provider oder ISP zusammen, um eine bessere Sicherheitsstrategie zu entwickeln. Stellen Sie gleichzeitig sicher, dass Ihre gesamte Software, einschließlich Anwendungen, Betriebssysteme und Tools, über die neuesten Sicherheits-Patches verfügt.

Fazit

DDoS-Angriffe entwickeln sich weiter und die Angreifer nutzen neue Schwachstellen und verschiedene Techniken aus. Unternehmen und Einzelpersonen müssen ihre Verteidigungssysteme aufrüsten und Angriffe wirksam abwehren.

Wenn Sie einen DDoS-Angriff bemerken, ist es wichtig, schnell zu handeln, denn so können Sie weiteren Schaden verhindern. Nehmen Sie sich nach dem Angriff die Zeit, Ihre Daten wiederherzustellen, den Angriff zu analysieren, die Bedrohung zu beseitigen und Ihre Sicherheitssysteme, Tools und Betriebssysteme zu aktualisieren, um zukünftige Angriffe zu verhindern.

FAQ

Was passiert, wenn Sie ge-DDos-ed werden?

Wenn ein Webserver von DDoS angegriffen wird, führt dies in der Regel zu einer erheblichen Verlangsamung oder zur völligen Unerreichbarkeit. Alle Kundendienste und der Zugang zu den internen Servern werden abgeschnitten, was jedem Unternehmen großen Schaden zufügen kann.Sind DDoS-Angriffe auf kleine Unternehmen gerichtet?

DDoS-Angriffe richten sich auch gegen kleine Unternehmen. Auch wenn Angreifer mit ihnen nicht viel Geld verdienen können, macht das Fehlen robuster Sicherheitsmaßnahmen sie zu einem leichten Ziel.Wie lange dauert ein DDoS-Angriff?

Die Dauer des Angriffs kann je nach Art und Sicherheitssystem unterschiedlich sein. Er kann ein paar Minuten bis zu ein paar Tagen dauern.