Malware oder bösartige Software umfasst viele Programme wie Spyware, Rootkits, Trojaner, Viren und Computerwürmer. Malware-Angriffe können zu Datenverlusten, Netzwerkunterbrechungen, Hardwareausfällen oder Spyware führen oder sie können einfach warten, bis sie sich entscheiden, Schaden anzurichten.

Es gibt alle möglichen Arten von Malware-Bedrohungen und in diesem Beitrag konzentrieren wir uns auf Mirai-Malware. Wenn Sie alles über diese Bedrohung erfahren möchten, wie sie funktioniert und wie Sie sich vor ihr schützen können, sind Sie hier genau richtig.

Sehen wir uns zunächst an, was die Mirai-Malware ist, bevor wir uns näher mit ihr befassen.

In diesem Artikel

Was ist Mirai Malware?

Mirai-Malware oder Mirai-Botnet ist eine Malware, die auf verschiedene Internet-Geräte wie Heimrouter oder intelligente Kameras abzielt. Diese Malware verwandelt sie in ein Netzwerk von "Zombies" und kontrolliert sie. Einfach ausgedrückt, wird Ihr Gerät zu einem Bot unter der Kontrolle der Mirai-Malware, daher der Name.

Cyberkriminelle nutzen Mirai-Botnet-Angriffe, um Computersysteme mit massiven DDoS-Angriffen zu attackieren. Im Gegensatz zu anderer Malware konzentriert sich Mirai nur auf Smart-Home-Geräte, darunter Kühlschränke, Babyphone, Assistenten, Thermostate, Router, etc.

Es sucht nach Linux OS IoT-Geräten und nutzt die Schwachstellen dieser kleinen Geräte aus. Nachdem es sich Zugang zu ihnen verschafft hat, setzt dieses Malware-Image sie zusammen und erstellt ein Netzwerk aus kontrollierten Geräten - ein Botnet.

Ursprung und Entwicklung der Mirai-Malware

Der Beginn der Mirai-Malware geht auf Paras Jha und Josiah White, zwei College-Studenten, zurück. Sie schrieben den Quellcode für das Mirai-Botnetz im Jahr 2016. Das Paar versuchte, seine Universität mit DDoS-Angriffen zu erpressen.

Danach nahm das Duo Server ins Visier, auf denen beliebte Spiele gehostet werden, sowie Sicherheitsunternehmen, die für den Schutz dieser Server vor Angriffen zuständig sind. Paras Jha veröffentlichte den Code 2016 online, um den Mirai-Virus zu verbreiten und anderen Hackern zu ermöglichen, ihn zu nutzen.

Seitdem haben Hunderte von Cyberkriminellen das Programm verändert und vervielfältigt. Das Mirai-Botnet änderte mehrfach seine Form und legte sogar einen erheblichen Teil des Internets in den USA lahm. Aus Mirai sind mehrere Varianten hervorgegangen, darunter PureMasuta, Masuta, Satori und Okiru.

Wie unterscheidet sich Mirai-Malware von herkömmlicher Malware?

- Sie zielt auf IoT-Geräte

- Mirai versucht, infizierte Geräte in ein Botnetz zu verwandeln

- Verbreitung durch Ausnutzung schwacher Anmeldedaten auf IoT-Geräten

- Das ultimative Ziel ist es, DDoS-Angriffe zu starten

- Sie verfügt über einen Open-Source-Code.

Der erste wesentliche Unterschied der Mirai-Malware besteht darin, dass sie sich nicht darauf konzentriert, Geräte mit Malware um ihrer selbst willen zu infizieren, sondern zu versuchen, einen Nutzen daraus zu ziehen. Das wirklich Beeindruckende an den Mirai-Botnet-Angriffen ist, dass die meisten Benutzer von IoT-Geräten sich der Infektion gar nicht bewusst sind und unwissentlich unbefugte Aktionen online durchführen.

Gleichzeitig konzentriert sich traditionelle Malware auf Computer, während Mirai nur mit IoT-Geräten arbeitet. Mirai basiert auf Geräten, die über Software und Sensoren verfügen, um mit Netzwerksystemen und anderen Geräten zu kommunizieren. Auf diese Weise findet sie ihre Ziele und verbreitet sich schnell, um ein Botnetz aufzubauen.

Nach der Infizierung eines Geräts löscht Mirai auch bereits vorhandene Malware, um sicherzustellen, dass das Gerät zum Botnet gehört, das zur Überflutung von Netzwerken und Servern genutzt werden kann. Ihr ultimatives Ziel ist es, DDoS-Angriffe zu starten.

Im Gegensatz zu anderen wurde der Code der Mirai Malware öffentlich zugänglich gemacht, so dass Hacker die Mirai-Malware aus verschiedenen Motiven heraus anpassen und verbessern konnten, z.B. für finanziellen Gewinn, politischen Aktivismus, Informationsdiebstahl, etc.

Wie ein Mirai-Botnet-Angriff funktioniert

Um zu verstehen, wie Mirai-Botnet-Angriffe funktionieren, müssen Sie das Netzwerk der internetfähigen Geräte in unseren Häusern verstehen - das Internet der Dinge (IoT). IoT-Geräte sind in intelligenten Haushalten weit verbreitet, haben aber spezifische Schwachstellen, die Mirai-Botnet-Angriffe ausnutzen können.

Die Mirai-Malware scannt zunächst die IP-Adressen dieser Geräte, um diejenigen zu identifizieren, die das Linux-Betriebssystem (ARC) verwenden. Mirai verschafft sich Zugang zum Netzwerk, indem es die Standardkombinationen aus Passwort und Benutzername auf Zielgeräten mit diesem Betriebssystem verwendet.

Wenn die Benutzer die Standard-Anmeldedaten nicht geändert haben, erhält Mirai sofort Zugang und verbreitet Malware. Wenn die Anzahl der infizierten Geräte wächst, können Hacker dieses Botnetz nutzen, um verschiedene Server oder Webseiten anzugreifen, indem sie unzählige Anfragen und Datenverkehr versenden. Der Dienst wird für die Benutzer nicht mehr verfügbar sein und die Hacker fordern Lösegeldzahlungen, bevor sie den DDoS-Angriff beenden.

Geräte im Visier der Mirai-Malware

Die Mirai-Malware zielt auf die meisten intelligenten Geräte innerhalb der IoT-Infrastruktur ab. Die primären Ziele sind jedoch Kameras und Heimrouter. Ihr Heimnetzwerk, über das intelligente Fahrzeuge, Geräte, Gegensprechanlagen und Staubsaugerroboter gesteuert werden, ist eine Hintertür für Mirai-Malware.

Einige Teile des IoT-Ökosystems sind jedoch für Mirai unerreichbar, aber das liegt hauptsächlich daran, dass die Creator dieser Malware sie so programmiert haben, dass sie bestimmte IP-Adressen ignoriert. Sie haben die Malware beispielsweise so entwickelt, dass sie behördliche Geräte meidet, einschließlich derer des US-Verteidigungsministeriums.

Warum ist Mirai so gefährlich?

Zunächst einmal haben die Behörden zwar die Creator dieser Malware festgenommen, aber den Quellcode veröffentlicht. Mit anderen Worten, es gibt immer noch viele Variationen der gleichen Malware.

Diese Malware ist gefährlich, weil sie DDoS-Angriffe einsetzt, die schwer zu stoppen sind und verheerende kommerzielle Auswirkungen haben können. Viele Unternehmen haben aufgrund von DDoS-Angriffen hohe Lösegelder gezahlt, da sie diese nicht verhindern konnten. IoT-Botnets können auch persönliche Daten sammeln, Spam verbreiten und Geräte mit Ransomware als Geiseln nehmen.

Wie man Mirai Botnet Attacken erkennt und entfernt

Die Tatsache, dass Mirai-Botnet-Angriffe bekannt sind und der Code Open-Source ist, ist hilfreich. Am wichtigsten ist jedoch, dass es Möglichkeiten gibt, wie Unternehmen und Einzelpersonen diese Angriffe rechtzeitig erkennen und sich schützen können.

Mirai-Angriffe erkennen

Die erste Möglichkeit, Mirai-Angriffe zu erkennen, ist die Überwachung des Netzwerkverkehrs, einschließlich ungewöhnlicher Muster wie plötzlicher Ausbrüche. Andererseits versuchen Mirai-Botnet-Angriffe auch, so viele Verbindungen wie möglich zu mehreren IP-Adressen herzustellen.

Benutzer sollten auch das Verhalten des Geräts überprüfen und auf einen abnormalen Ressourcenverbrauch oder häufige fehlgeschlagene Anmeldeversuche achten. Das Review der Ereignisprotokolle von Netzwerkgeräten, Firewalls und Routern ist wichtig, um ungewöhnliche Muster oder Aktivitäten zu erkennen.

Eines der besten Systeme zur Erkennung von Mirai-Angriffen sind Systeme zur Erkennung von Netzwerkanomalien, die ungewöhnliches Verhalten erkennen und automatische Warnungen auslösen können. IDP-Systeme (Intrusion Detection and Prevention) eignen sich auch hervorragend für die Überwachung der Netzwerksystemaktivitäten auf bekannte Mirai-Verhaltensweisen oder -Signaturen.

Segmentieren Sie das Netzwerk

Netzwerksegmentierung bedeutet, dass Ihr Computernetzwerk in kleinere Netzwerke aufgeteilt wird. Dies ist ein wertvoller Mechanismus, um sich gegen Mirai-Malware und ähnliche Angriffe zu schützen.

Da das Hauptziel von Mirai-Angriffen IoT-Geräte sind, können Sie das Netzwerk segmentieren und alle Geräte von den kritischen Teilen Ihres Systems trennen.

Die Netzwerksegmentierung verhindert, dass sich die Malware in Ihrem Netzwerk ausbreitet und nur das einzelne Segment kompromittiert, das der Ausgangspunkt des Angriffs war. Wenn Sie kritische Systeme in kleinere Netzwerke aufteilen, können Sie DDoS-Angriffe auf diese Systeme verhindern und Ihren Betrieb aufrechterhalten.

Antimalware-Software installieren

Antimalware-Software ist ein wichtiges Sicherheits-Tool, um Systeme, einschließlich IoT-Geräte, vor Malware zu schützen. Auch wenn es keine Antivirenlösungen speziell für IoT-Geräte gibt, können sie Signaturen und Muster erkennen, die mit Malware in Verbindung stehen und die Bedrohung unter Quarantäne stellen. Sie erkennen auch ungewöhnliches Verhalten von Prozessen und Programmen, die mit Mirai-Malware in Verbindung stehen.

Gleichzeitig verwenden diese Tools heuristische Analysen, um neue Malware-Varianten zu erkennen, selbst wenn die Signaturen unbekannt sind. Beim Echtzeitschutz scannt die Antivirensoftware die aktuell laufenden Prozesse und Dateien. Das heißt, wenn Mirai-Malware versucht, eine Aktion auszuführen, kann die Antivirensoftware sie blockieren.

Firewalls sind ein weiterer wichtiger Schutz vor Malware, da sie ausgehenden und eingehenden Datenverkehr blockieren. Antimalware Tools arbeiten mit Firewalls zusammen, um den besten Schutz zu gewährleisten.

Nehmen Sie sich die Zeit, zuverlässige Tools zu finden, vor allem solche, die einen ausgezeichneten Malware-Schutz bieten und vielversprechende Zahlen zur Abwehr dieser Angriffe vorweisen können.

Geräte auf Werkseinstellungen zurücksetzen

Das Zurücksetzen Ihrer IoT-Geräte auf die Werkseinstellungen kann je nach Gerät und Hersteller unterschiedlich sein. Wichtig ist, dass das Zurücksetzen auf die Werkseinstellungen die Malware vollständig entfernt und Ihnen die Möglichkeit gibt, robustere Sicherheitsmaßnahmen und Anmeldeinformationen einzurichten, die ähnliche Angriffe in Zukunft verhindern könnten.

Einige Geräte können durch einfaches Ausschalten und Zurücksetzen auf die Werkseinstellungen zurückgesetzt werden, während andere über eine eigene Oberfläche verfügen, über die Sie dies tun können. Schlagen Sie im Handbuch nach und finden Sie die sicherste Option, um dies erfolgreich zu tun.

Wie man sich nach einem Angriff erholt und weitere Prävention betreibt

Die Wiederherstellung und Vorbeugung nach einem Angriff besteht aus einer Kombination von Schritten, die Sie unternehmen müssen, um die Systeme wiederherzustellen, den Schaden zu minimieren und verschiedene Maßnahmen zur Verhinderung künftiger Angriffe zu ergreifen.

Malware entfernen und Daten wiederherstellen

Sobald Sie infizierte Geräte erfolgreich identifiziert und isoliert haben, bereinigen Sie sie einzeln. Eine der besten Methoden ist, sie in den Standardzustand zurückzusetzen und Ihre Daten mithilfe von Backups wiederherzustellen.

Wenn Sie Ihre Daten nicht wiederherstellen können, weil Sie sie nicht gesichert haben, sollten Sie ein professionelles Datenrettungstool wie Wondershare Recoverit verwenden, um gelöschte oder verlorene Daten in verschiedenen Szenarien wiederherzustellen.

Und so geht's:

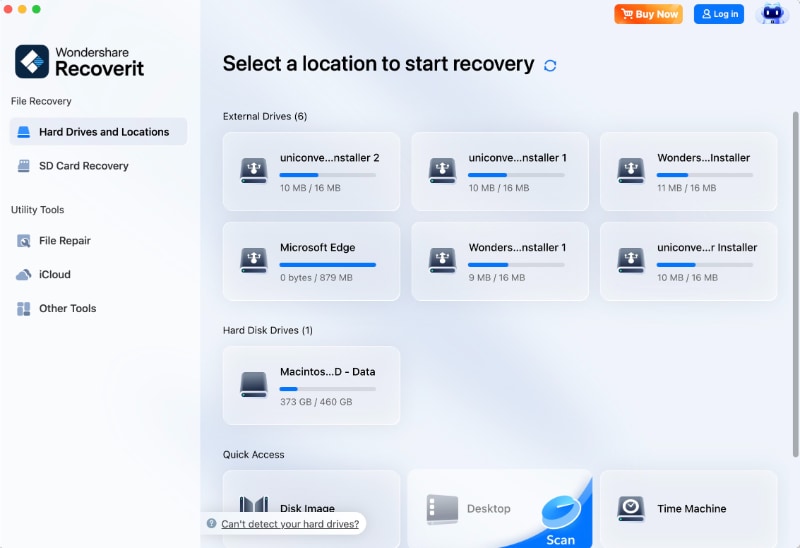

- Nachdem Sie Wondershare Recoverit gestartet haben, klicken Sie auf Laufwerke und Speicherorte und dann auf das Laufwerk, auf dem Sie Ihre Daten verloren haben.

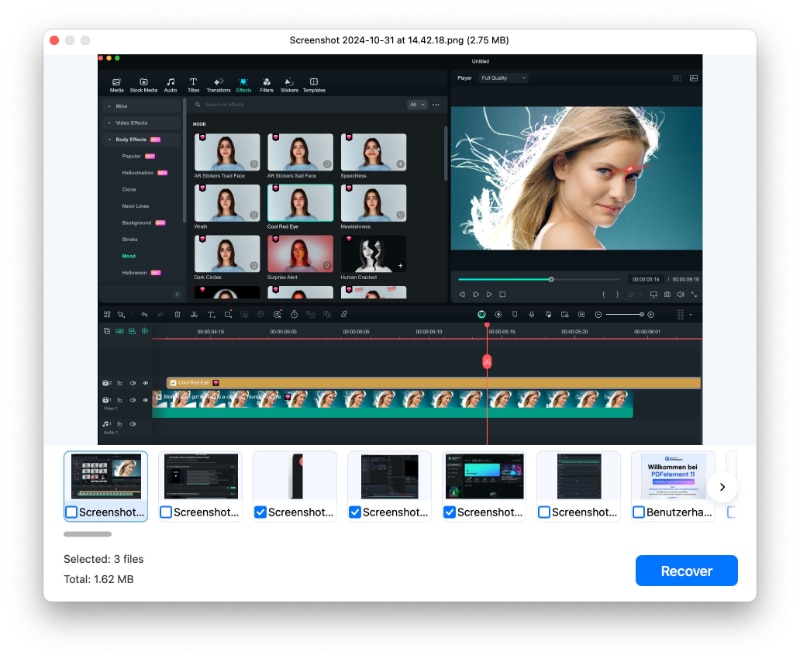

- Das Programm beginnt automatisch mit dem Scan und Sie können den Fortschritt in der unteren linken Ecke verfolgen.

- Klicken Sie auf Vorschau, um zu prüfen, welche Dateien gefunden wurden. Klicken Sie auf Wiederherstellen, wenn Sie die richtige(n) Datei(en) gefunden haben.

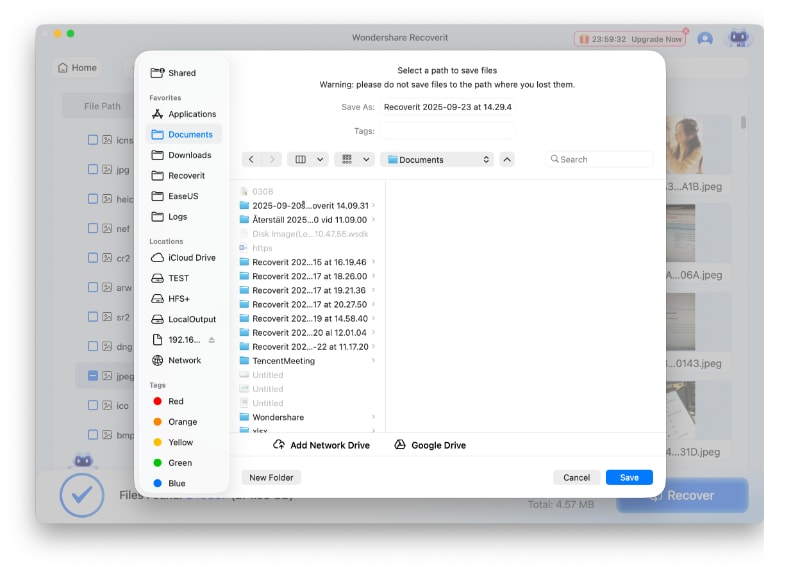

- Wählen Sie den Patch und klicken Sie auf Speichern.

Zugang einschränken

Die Sicherung der Geräte und des Netzwerks ist entscheidend, um sich vor Malware zu schützen. Beginnen Sie damit, den Firewall-Schutz auf Ihrem Router und Ihren Geräten zu aktivieren und zu konfigurieren. Firewalls können den gesamten Datenverkehr kontrollieren und überwachen und mögliche Bedrohungen verhindern.

Es ist eine gute Idee, Zugriffskontrollen hinzuzufügen, die die Bedingungen klar umreißen und regeln, wer auf Netzwerkressourcen und -geräte zugreifen darf.

Installieren Sie alle Patches und Updates

Sobald Sie Ihr Netzwerk von allen Infektionen befreit und Ihr Gerät wiederhergestellt haben, installieren Sie alle Updates von den offiziellen Geräteherstellern. Alle Betriebssysteme, Software und Firmware sollten mit den neuesten Updates betrieben werden, um Sicherheitslücken in Ihrem System zu schließen und künftige Eindringlinge zu verhindern.

Die Updates enthalten auch verschiedene neue Sicherheitsfunktionen, die die Sicherheit von IoT-Geräten insgesamt verbessern, darunter Zugangskontrollsysteme, Authentifizierungsmechanismen, Verschlüsselung, etc. Außerdem beheben sie Schwachstellen, die die Stabilität beeinträchtigen, um Firmware-Fehler zu lösen.

Benutzer sollten auch die Betriebssysteme ihrer Geräte und alle von ihnen verwendeten Apps aktualisieren.

Ändern Sie alle Ihre Passwörter und Zugangsdaten

Ändern Sie alle Anmeldedaten und Passwörter auf all Ihren Geräten, auch auf denen, die nicht von der Malware infiziert wurden. Ändern Sie die Passwörter für Ihre WLAN-Netzwerke, Oberflächen, Anmeldungen, Apps, Dienste, Profile, etc. Stellen Sie sicher, dass Ihre Passwörter komplex sind:

- Zahlen verwenden

- Symbole verwenden

- Groß- und Kleinbuchstaben verwenden

- Lange Passwörter erstellen

- Regelmäßiges Aktualisieren Ihrer Passwörter

- Vermeiden gebräuchlicher Phrasen oder Wörter

- Implementierung von Funktionen für die Multi-Faktor-Authentifizierung

- Einschränkung der Anmeldeversuche

- Verschlüsselte Speicherung von Passwörtern

- Sorgfältige Verwaltung von Passwörtern und Einübung sicherer Gewohnheiten

- Passwort-Manager verwenden

Sichern Sie regelmäßig Ihre Daten

Erstellen Sie einen umfassenden Backup-Zeitplan für alle Ihre Geräte. Eine 100%ige Sicherheit gegen Malware-Angriffe können Sie nur mit Hilfe einer Backup-Strategie gewährleisten. Auf diese Weise können Sie sie schnell wiederherstellen, nachdem Sie Ihre Geräte auf die Standardeinstellungen zurückgesetzt haben.

Fazit

Mirai-Botnet-Angriffe sind gefährlich, aber sie sind nicht neu. Mit anderen Worten: Wenn Sie proaktive Präventionsstrategien anwenden und die richtigen Wiederherstellungsmaßnahmen ergreifen, können Sie die Wahrscheinlichkeit, dass Mirai Ihre Geräte infiziert, drastisch verringern.

Selbst wenn Mirai-Malware Ihr System infiziert, können Sie den Schaden schnell begrenzen und den regulären Zustand wiederherstellen, indem Sie den Datenverkehr überwachen, Ihr Netzwerk segmentieren, Antimalware-Tools verwenden und Ihre Geräte auf die Werkseinstellungen zurücksetzen. Nehmen Sie gleichzeitig alle Empfehlungen für die Zeit nach einem Angriff ernst, um Ihr System vor zukünftigen Angriffen zu schützen.